В сегодняшней статье поговорим о том, как защитить IP-АТС от несанкционированного доступа и дадим несколько простых советов, следуя которым, можно существенно повысить безопасность вашей телефонной станции. Примеры, которые будут приведены в данной статье, относятся к IP-АТС на базе Asterisk, однако многие из них распространяются на все без исключения VoIP-АТС.

Для начала, давайте разберёмся, чем же грозят “дыры” в безопасности и какие последствия грозят бизнесу, если злоумышленник получит доступ к IP-АТС.

Угроза взлома

В отличие от взлома персонального компьютера или почты, взлом АТС – это бесплатные для взломщика звонки, за которые придется заплатить владельцу АТС. Известно немало случаев, когда хакеры тратили колоссальные суммы, проведя на взломанной АТС всего несколько часов.

Как правило, целями злоумышленников становятся IP-АТС, которые доступны из публичной сети. Используя различные SIP-сканнеры и исследуя системные уязвимости, они выбирают места для атаки. Дефолтные (default) пароли, открытые SIP-порты, неправильно управляемый firewall или его отсутствие - всё это может стать причиной несанкционированного доступа.

К счастью, все эти уязвимости можно устранить и причём совершенно бесплатно.

Простые шаги к повышению безопасности

- Первое правило, которое необходимо соблюдать – это не афишировать адрес своей IP-АТС и следить за тем, чтобы доступ к сети имели только авторизованные пользователи. Разумеется, это правило распространяется и на физический доступ к серверу, на котором установлена IP-АТС.

- Второе и самое очевидное – не использовать дефолтные (default) пароли, которые будет легко подобрать или угадать – “1234”, “admin”, “password”, название компании и так далее.

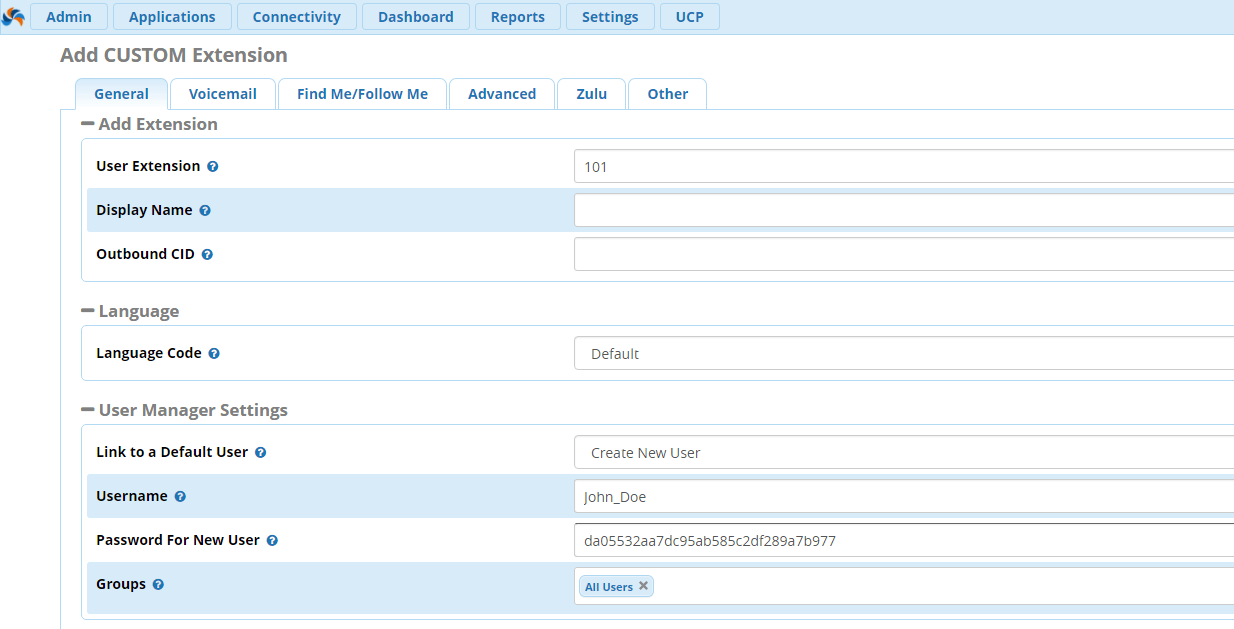

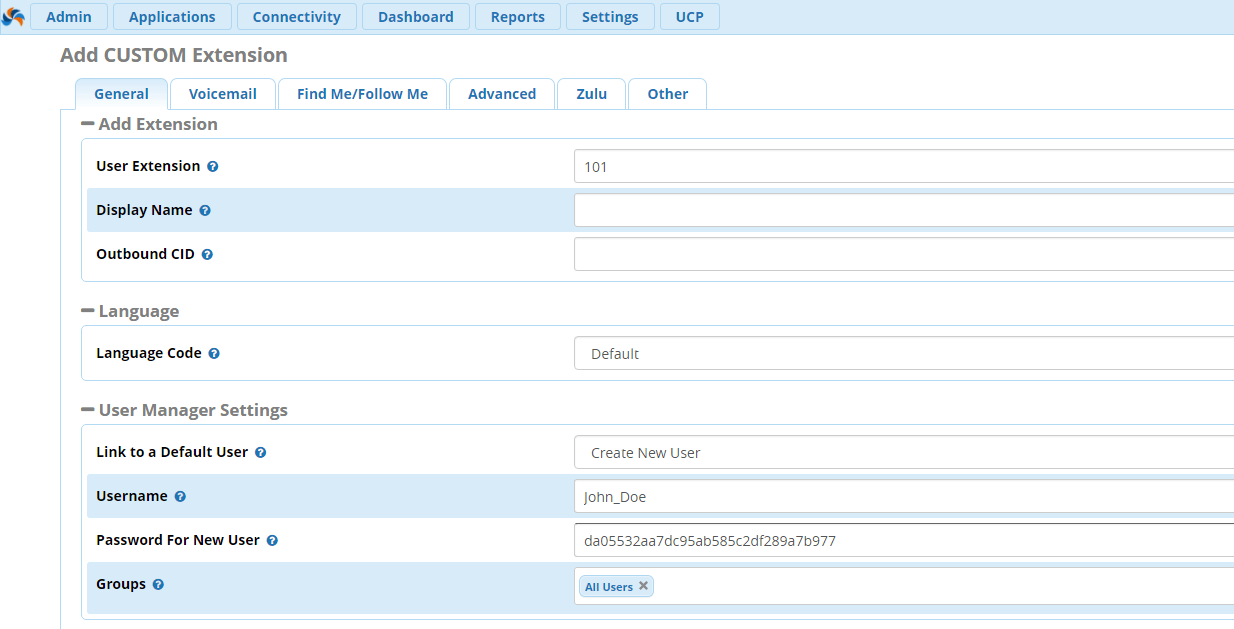

Одной из самых распространённых ошибок, является создание внутренних номеров (Extension), у которых и номер и пароль совпадают. В sip.conf это выглядит примерно так:sip.conf [101] username=101 secret=101 host=dynamic

Допускать такого, категорически нельзя. Тем более что при создании внутреннего номера через интерфейс FreePBX 13, автоматически генерируется 32-значный надёжный пароль.

При настройке внутренних номеров также следует ограничивать IP-адреса, которые могут быть на них зарегистрированы вплоть до пула адресов локальной подсети. IP-АТС Asterisk имеет встроенные ACL (Access Control List), в настройке sip.conf. При помощи команд permit/deny можно разрешить лишь опредёленное количество IP-адресов для регистрации.

При настройке внутренних номеров также следует ограничивать IP-адреса, которые могут быть на них зарегистрированы вплоть до пула адресов локальной подсети. IP-АТС Asterisk имеет встроенные ACL (Access Control List), в настройке sip.conf. При помощи команд permit/deny можно разрешить лишь опредёленное количество IP-адресов для регистрации. - Другой важной мерой по усилению безопасности, является ограничение удалённого доступа к IP-АТС при помощи firewall. Будьте внимательны, так как в данном случае, главное грамотно настроить правила, по которым будет отрабатывать firewall. Убедитесь, что настройка не блокирует порты, которые использует ваша IP-АТС и не позволяет анонимно посылать ICMP запросы из публичной сети. Если вы планируете предоставлять удалённый доступ для авторизованных сотрудников, лучше всего организовать его при помощи VPN сервера (например, Open VPN).

- Если это возможно, то желательно использовать NAT (Network Address Translation). При помощи NAT’а, можно присвоить IP-АТС приватный IP-адрес и существенно усложнить доступ к ней из Интернета.

- Ещё одним очень важным фактором, является разделение входящих и исходящих маршрутов (Inbound Routes и Outbound Routes). Необходимо, чтобы каждый маршрут принадлежал собственному контексту обработки вызова.

- Отключите каналы и сервисы, которые не используются. Например, если вы не используете протокол MGCP или skinny. Отключить эти модули можно в /etc/modules.conf как показано ниже:

noload => chan_mgcp.so noload => chan_skinny.so noload => chan_oss.so

- Чтобы усложнить работу всевозможным SIP-сканнерам, необходимо в настройках sip.conf выставить следующее условие -

alwaysauthreject=yes. Это будет препятствовать получению информации об использующихся внутренних номерах на вашей IP-АТС. - Рекомендуем создавать отдельные маршруты на звонки за рубеж (по сути, международное направление 810). Ставьте ограничения на звонки в таких маршрутах или закрывайте их PIN – кодом, который могут знать только сотрудники вашей организации.

Как видите, защитить IP-АТС от внешних вторжений не так уж трудно, следуя предложенным советам, можно достаточно серьёзно повысить безопасность и надёжность системы.