В данной статье мы опишем настройки сети, которые могут очень пригодится для малых и средних сетей. Мы настроим на Cisco ASA DHCP сервер с несколькими внутренними локальными сетями.

У нас есть три разных внутренних локальных сети с ПК пользователей и другой инфраструктурой – серверами, принтерами и так далее.

Нашей задачей является разделение этих сетей с помощью использования Cisco ASA (данная задача решается как на старых моделях 5500, так и на новых 5500-X). Три внутренних локальных сети будут подключены к одному коммутатору второго уровня с тремя VLAN-ами на данном коммутаторе

ASA будет предоставлять доступ к интернету для всех внутренний ЛВС. Кроме того, ASA также будет выполнять функции DHCP сервера для каждой из ЛВС, назначая нужные IP – адреса для каждой из сетей, используя разные DHCP пулы. Кроме того, мы будем использовать один физический интерфейс на ASA для размещения внутренних зон безопасности (“inside1”,“inside2”,“inside3”). Для этого нам необходимо настроить саб-интерфейсы на физическом интерфейсе нашего МСЭ, который подключен к транковому порту коммутатора. Каждый саб-интерфейс будет служить шлюзом по умолчанию для соответствующих подсетей.

Касаемо настроек свитча – нам необходим один порт Dot1Q, который будет подключен к фаерволлу, и также необходимо будет настроить порты доступа для внутренних хостов.

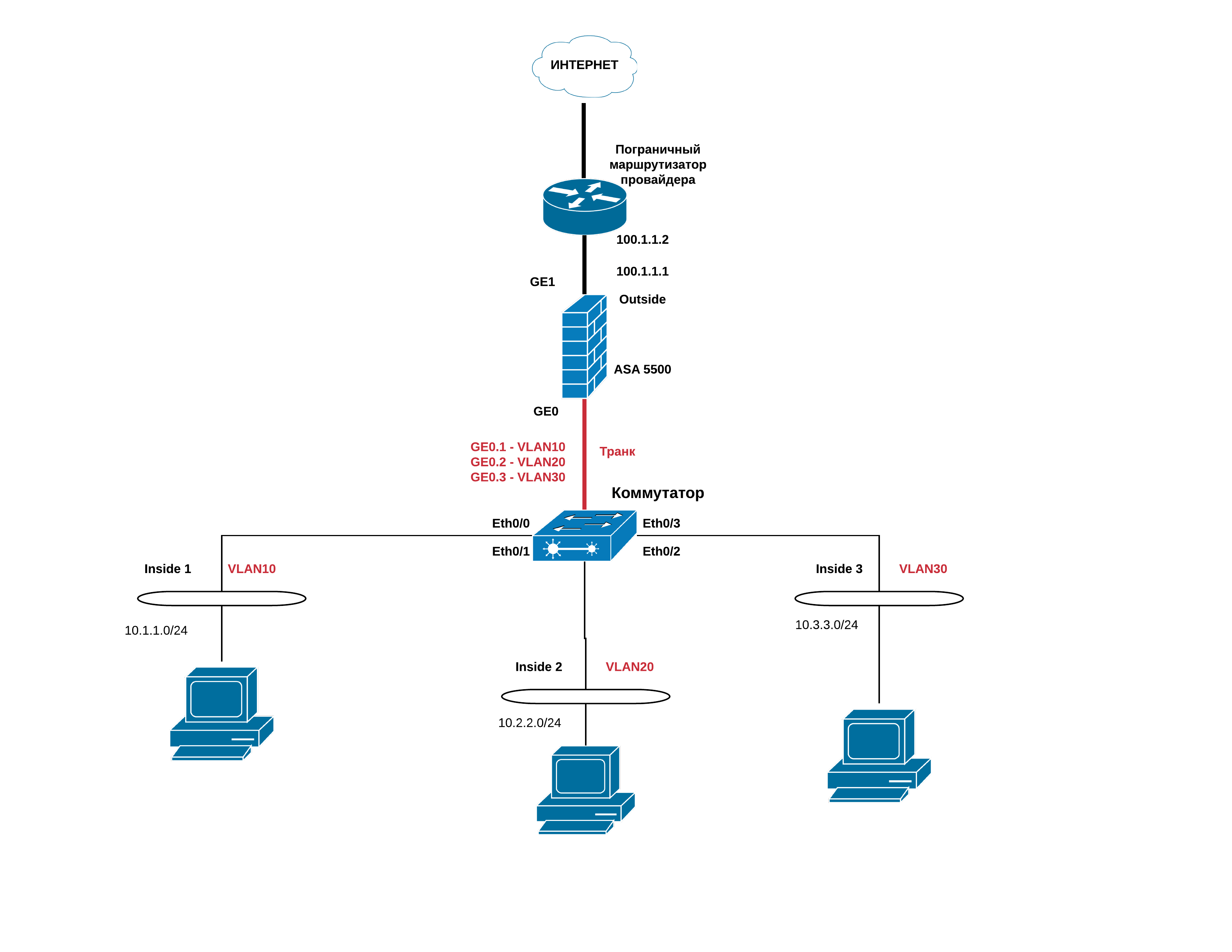

Топология изображена ниже:

Убедитесь, что вы используете лицензию security-plus.

- Из топологии мы видим:

- Интерфейс GE1 на ASA – внешняя зона с адресом 100.1.1.1 будет подключен к провайдеру

- Интерфейс GE0 на ASA – интерфейс, подключенный к транковому порту на коммутаторе. Данный интерфейс будет разбит на три саб-интерфейса, каждый из которых принадлежит свой зоне безопасности и VLAN.

- Саб-интерфейс GE0.1 - VLAN10 (адрес 10.1.1.254) – зона безопасности “inside 1”

- Саб-интерфейс GE0.2 - VLAN10 (адрес 10.2.2.254) – зона безопасности “inside 2”

- Саб-интерфейс GE0.3 - VLAN10 (адрес 10.3.3.254) – зона безопасности “inside 3”

- Интерфейс Eth0/1, Eth0/2, Eth 0/3 на коммутаторе – настраиваются как порты доступа для соответствующих VLAN-ов (10, 20, 30)

- Хосты в VLAN 10 – получат адреса с ASA через DHCP (10.1.1.0/24) на интерфейсе “inside1”

- Хосты в VLAN 20 - получат адреса с ASA через DHCP (10.2.2.0/24) на интерфейсе “inside2”

- Хосты в VLAN 30 – получат адреса с ASA через DHCP (10.3.3.0/24) на интерфейсе “inside3”

- Все внутренние локальные сети – данные сети получат доступ к интернету через ASA с использованием PAT (NAT Overload) на внешнем интерфейсе МСЭ

Важно отметить, что в данном примере настройка меж-VLAN маршрутизации проведена не была – есть только доступ в интернет.

Конфигурация Cisco ASA

Ниже указан конфиг для МСЭ

! Данный физический интерфейс разбиваем на три саб-интерфейса (порт подключен к транковому порту коммутатора) interface GigabitEthernet0 no nameif no security-level no ip address ! ! Это саб-интерфейс GE0.1 для VLAN10 interface GigabitEthernet0.1 vlan 10 nameif inside1 security-level 100 ip address 10.1.1.254 255.255.255.0 ! Это саб-интерфейс GE0.2 для VLAN20 interface GigabitEthernet0.2 vlan 20 nameif inside2 security-level 90 ip address 10.2.2.254 255.255.255.0 ! Это саб-интерфейс GE0.3 для VLAN30 interface GigabitEthernet0.3 vlan 30 nameif inside3 security-level 80 ip address 10.3.3.254 255.255.255.0 ! This is the WAN interface connected to ISP Это WAN интерфейс, подключенный к ISP interface GigabitEthernet1 nameif outside security-level 0 ip address 100.1.1.1 255.255.255.0 ! Настраиваем сетевые объекты для трех ЛВС object network inside1_LAN subnet 10.1.1.0 255.255.255.0 object network inside2_LAN subnet 10.2.2.0 255.255.255.0 object network inside3_LAN subnet 10.3.3.0 255.255.255.0 ! Данный ACL полезен тем, что разрешает ходить ICMP трафику (пинг и так далее) access-list OUT extended permit icmp any any access-group OUT in interface outside ! Разрешаем доступ в Интернет – для этого настраиваем PAT (NAT Overload) на внешнем интерфейсе object network inside1_LAN nat (inside1,outside) dynamic interface object network inside2_LAN nat (inside2,outside) dynamic interface object network inside3_LAN nat (inside3,outside) dynamic interface access-group OUT in interface outside route outside 0.0.0.0 0.0.0.0 100.1.1.2 ! Создаем три разных DHCP cущности ! DHCP сущность для VLAN10 – “inside1” dhcpd address 10.1.1.1-10.1.1.100 inside1 dhcpd enable inside1 ! DHCP сущность для VLAN20 – “inside2” dhcpd address 10.2.2.1-10.2.2.100 inside2 dhcpd enable inside2 ! DHCP сущность для VLAN30 – “inside3” dhcpd address 10.3.3.1-10.3.3.100 inside3 dhcpd enable inside3 ! Назначаем DNS cервер для внутренних хостов dhcpd dns 200.1.1.1

На этом все, переходим к настройке свитча.

Настройка коммутатора

Настройка коммутатора очень проста – необходимо настроить транковый порт и три порта доступа, с указанием VLAN.

! Транковый порт, который подключается к GE0 interface Ethernet0/0 switchport trunk encapsulation dot1q switchport mode trunk duplex auto ! Порт доступа для VLAN10 interface Ethernet0/1 switchport access vlan 10 switchport mode access duplex auto ! Порт доступа для VLAN20 interface Ethernet0/2 switchport access vlan 20 switchport mode access duplex auto ! Порт доступа для VLAN30 interface Ethernet0/3 switchport access vlan 30 switchport mode access duplex auto