Рост количества киберпреступлений, шифровальщики, мошенничество и службы поддержки банка, хакерские атаки и угрозы вычисления по IP от оппонентов в контр-страйке” - когда слышишь про все это, то невольно начинает выступать пот на лбу и ладошках. Но не переживай, если есть плохие парни, которые хотят взломать и облапошить тебя, то есть и хорошие, которые встанут на твою защиту - и это специалисты по информационной безопасности, которые сейчас пользуются невероятным спросом.

Что такое сетевая безопасность?

Короче, в первую очередь нужно понять, что информационная безопасность – это очень обширная область, и разобраться с нуля в такой многогранной профессии довольно трудно. Само понятие информационной безопасности – это лишь верхушка айсберга, под которым скрывается большое количество направлений: это и архитектор информационной безопасности, и реверс-инжиниринг, и так называемая «бумажная» ИБ, и модный DevSecOps и этичных хакенг и конечно же - сетевая безопасность.

И вот про сетевую безопасность мы как раз и поговорим. Что она из себя представляет, для чего нужно защищать сети? Какими навыками должен обладать специалист по сетевой безопасности?

Ну смотри, сетевой безопасник – это прежде всего спец по компьютерным сетям, а потом уже безопасник. И начинать изучать сетевую безопасность без фундамента в виде основ компьютерных сетей занятие весьма увлекательное, но, к сожалению, контрпродуктивное.

На самом деле, сетевая безопасность – штука довольно узкая и нередко её включают в обязанности то специалиста по инфобезу, то сетевого инженера, а некоторые работодатели, любящие экономить на фонде оплате труда, считают, что и рядовой системный администратор должен также владеть глубокими знаниями защиты периметра сетевой инфраструктуры.

Так, давай уже наконец разберемся, что вообще такое сетевая безопасность. По сути - это процесс, когда ты заранее применяешь защитные меры, чтобы никто со злым умыслом не мог получить доступ, к твоей сетевой инфраструктуре. Ничего там не сломал, не поменял и не смог прочитать того, чего не должен. И это всего лишь один из компонентов информационной безопасности, и обычно считается, что он применим только к оборудованию, защищающему сеть.

А это какое такое оборудование? Тут батей в вопросе обеспечения безопасности является Firewall aka брандмауэр aka межсетевой экран.

Что он делает? Фильтрует вредоносный трафик, строит VPN туннели, решает кому можно куда то лазить, а кому нет - короче защищает внутреннюю сеть компании от внешних угроз. У нас отдельный видос про фаерволы есть, зацени если хочешь узнать подробнее про эту приблуду.

Но давай к конекретике. Какие бывают модели этих самых файрволов и как они вообще выглядят? Ну, самой популярной железкой в крупных корпоративных сетях является межсетевой экран Cisco ASA, но все его называют - Аса. А расшифровывается это как Adaptive Security Appliance.

Прямым его конкурентом является Juniper SRX.

“Нууу, это для крупных контор” - можешь подумать ты, “а есть что для простых работяг?”

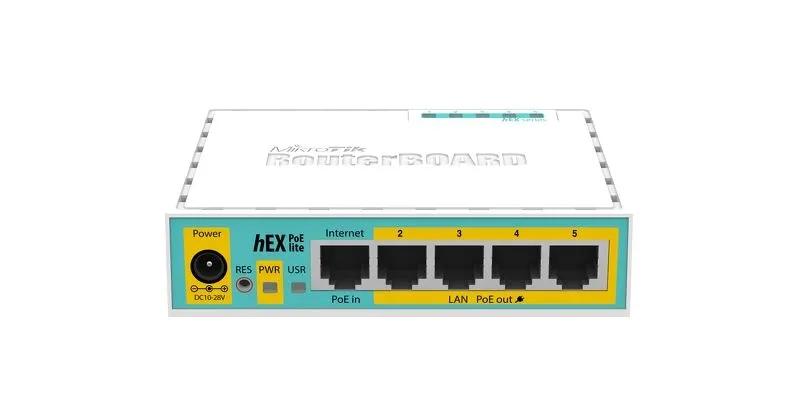

Конечно! Например микротик, про который мы даже отдельный видос запилили!

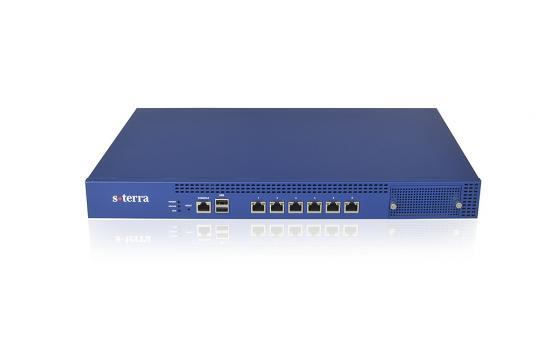

Кстати, отечественные разработки тоже не отстают, вот они слева направо:

ViPNet:

UserGate:

C-Терра:

Дионис:

Ты мог подумать, что межсетевой экран это непонятная железка, которая монтируется в стойку и гудит где то в серверной, а вот ничего подобного!

Это может быть как отдельная железка, которая физически стоит рядом с маршрутизаторами или коммутаторами, может быть программное обеспечение, работающее внутри тех самых маршрутизаторов и серваков, или вообще - виртуальная машина, обеспечивающая функции файрвола. Вот так то!

Отдельно стоит упомянуть системы защиты веб-приложений или - WAF (Web application firewall). Эта штука работает на прикладном уровне модели OSI. Раз ты смотришь это видео, то наверняка знаком с этой моделью, но если нет - глянь наш видос [попап видео про OSI]. В отличие от обычных межсетевых экранов WAF сосредоточен на анализе HTTP пакетов. Ну и понятное дело - HTTPS тоже.

Для защиты сайтов от угроз WAF использует различные механизмы. Например, механизм сигнатур. Этот принцип схож с работой антивируса, когда есть база вредоносного трафика, и система сравнивает проходящий через нее поток данных с этой базой, и, естественно, блокирует его при совпадении.

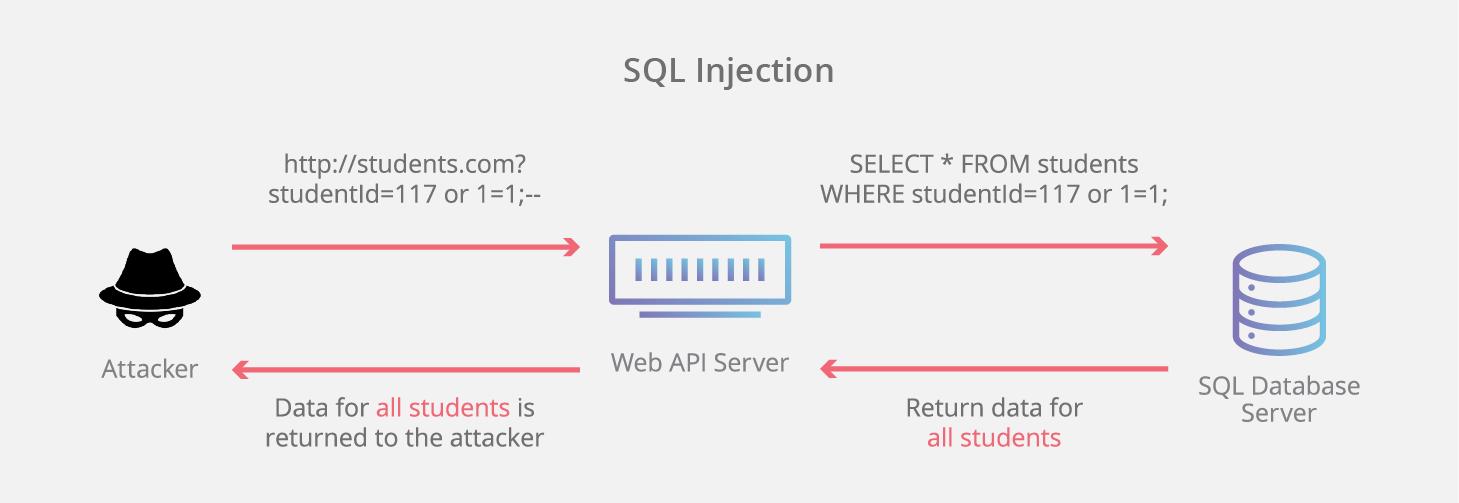

Чтобы понимать как это работает, давай представим себе сайтик, где есть форма авторизации, куда ты можешь вбить логин и пароль. Когда ты их вбил и нажал отправить, то отправилось что? Правильно - HTTP-пакет с твоими данным. Их сайт передаст базулечке, чтобы она проверила есть у неё такой юзер или нет и правильный ли ты прислал пароль. Но хакеры могут попробовать обмануть базулечку и отправить в форме авторизации не просто логин и пароль, а логическую функцию, которую базулечка, возможно обработает и выдаст всю инфу, которую хранит в табличке пользователей. Это называется SQL-инъекция.

Вот WAF и отслеживает такие ситуации и если находит в трафике какие-нибудь подозрительные запросы с логическими функциями, спец-символами в неположенных местах, и прочими приколами - блокирует их нафиг.

Механизм правил используется в дополнение к сигнатурам, они создаются руками системных администраторов. Тут можно настроить логику, не зависящую от трафика. Например - если с одного IP-адреса за такое то время, пришло столько то неуспешных запросов - то отправить его отдохнуть.

И поведенческий анализ или машинный интеллект. Да, да с помощью нейросетей можно не только истории про котиков генерить, но и защищать веб-сайты.

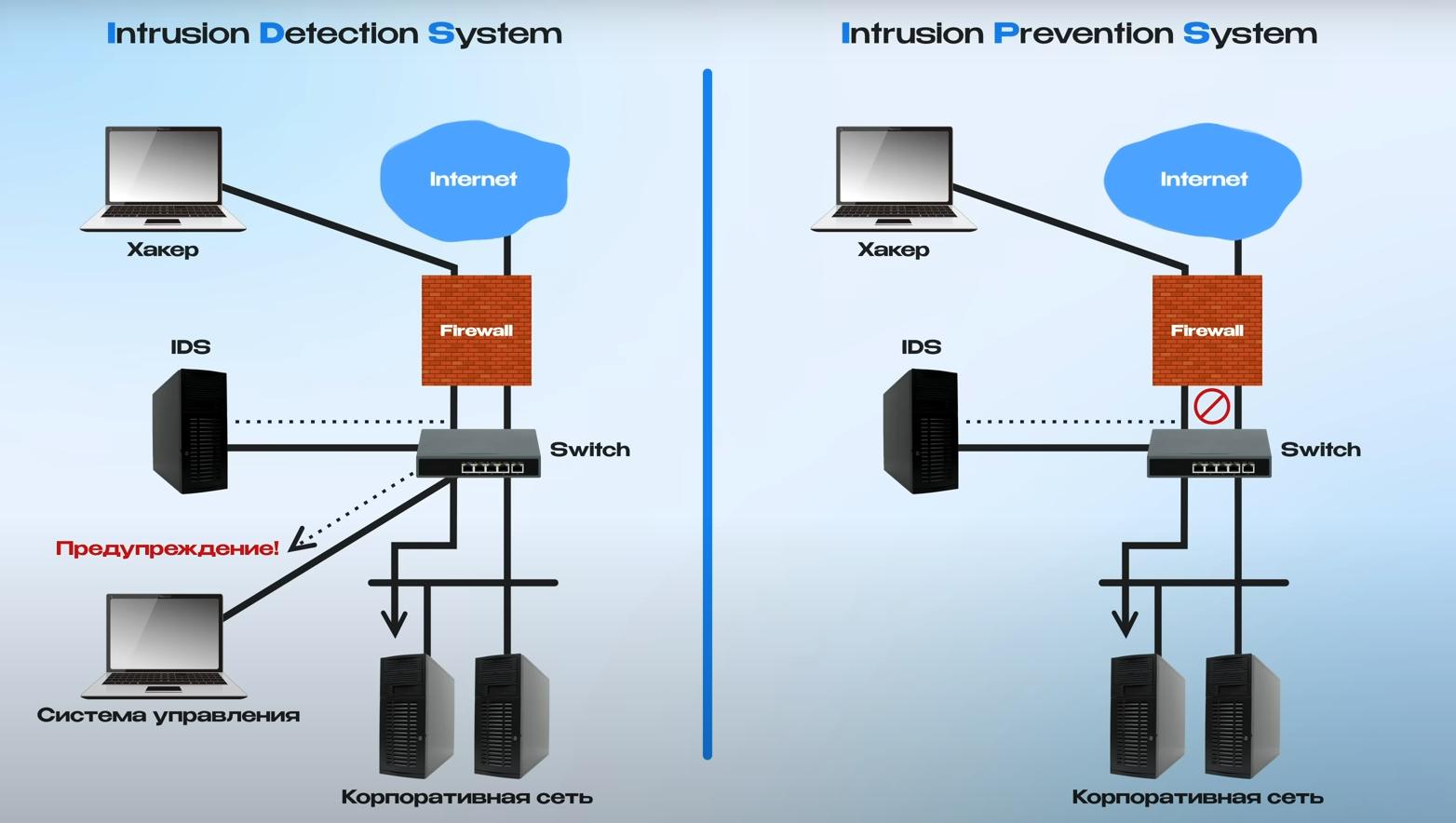

Так-с, то у нас там дальше по списку? О! Системы обнаружения и предотвращения вторжений - IDS/IPS. Это такие системы, которые анализируют трафик по специальной базе признаков вредоносности и в случае если это IPS - блокируют его, а в случае IPS - просто предупреждают о выявлении вредоносного трафика. Вот тебе и ключевое отличие, IPS - блокирует, IDS - алертит.

Падажи.. а чем они отличаются от WAF? А тем, что WAF - более узконаправленная штука, она работает именно с HTTP-трафиком, знает какое приложение защищает, что оно умеет, а чего не должно уметь. Короче - эдакий посредник между пользователем и веб-приложением. А вот IPS/IDS работают в основном на 3 и 4 уровнях OSI и защищают саму сеть и её активы.

В сети можно атаковать что угодно - хоть компьюстеры, хость серваки, хоть принтеры, хоть средства защиты и те же файрволы.

Вот давай представим, что у нас в сети есть старенький файловый сервачок, с ну ооочень важной информацией, о том как же варить яйца так, чтобы их было легко чистить. Допустим он использует протокол FTP. Если он старенький, то скорее всего ПО на нем давно не обновлялось, а значит в версии проткола FTP есть какая-то уязвимость.

Допустим кто-то решит её проэкплуатировать, тогда FTP-пакеты отправленные на сервер будут сформированы особым образом, под который уже, особенно если уязвимость старая, может быть создана сигнатура. И тогда IPS такой: “Уууу, так это же… например CVE-2020-20277” и заблокирует этот пакет нафиг. Кстати, вот этот CVE и номер за ним - это так общепринято уязвимости обозначаются.

Если ты думаешь, что IDS и IPS - это дорогостоящие решения от матерых поставщиков систем в сфере инфобеза и позволить их внедрение может только крупный энтерпрайз, то ты ошибаешься. Существует немало очень даже годных опенсорсных решений.

Например, Suricata - система обнаружения вторжений, где за безопасностью вашей сети следит африканский хорек.

Если серьезно, это довольно мощная система с открытым исходным кодом, ключевой фишкой которой является многопоточность. Это когда программа вместо того чтобы загружать под потолок одно ядро процессора вашего компуктера, а в данном случае сервака, может использовать несколько ядер. Суриката умеет довольно подробно анализировать пакеты на предмет вредоносного трафика в реальном режиме.

Ещё есть Zeek, который раньше назывался более прикольно, а именно - Bro. Что уже располагает к его использованию, согласись. Фишка зика - возможность захватывать метаданные и смотреть на весь контект происходящего в сети, в том числе - исторические данные. Что позволяет потом провести расследование инцидента лучше, чем лучшие спецы Скотланд Ярда.

“Ну круто, а что если я не хочу ставить кучу железяк и выделять гектары серверных и виртуальных мощностей под всяких бро, зиков, айдиэсов и прочего?” - скажешь ты.

Есть решение! Просто отключаем выход в этот ваш Интернет и все будет окей.

Но лучше - попробуем уместить все вышеперечисленные девайсы с один.

Встречайте - NGFW (Next Generation FireWall). Это межсетевой экран нового поколения, сочетающий в себе функции глубокой фильтрации пакетов, IDS/IPS системы, фильтрацию на прикладном уровне модели OSI, Proxy-сервер, защиту почты и даже - антивирус! Короче и чтец и жнец и на дуде игрец!

Да, NGFW вещь универсальная, мощная и позволяет оптимизировать львиную долю устройств для защиты твоей сети. Но не увлекайся. Для защиты веб-сервера, например, все же рекомендуют использовать WAF системы в дополнение к NGFW, из-за более высокой производительности и тонкостей настроек, заточенных именно для защиты вебчика.

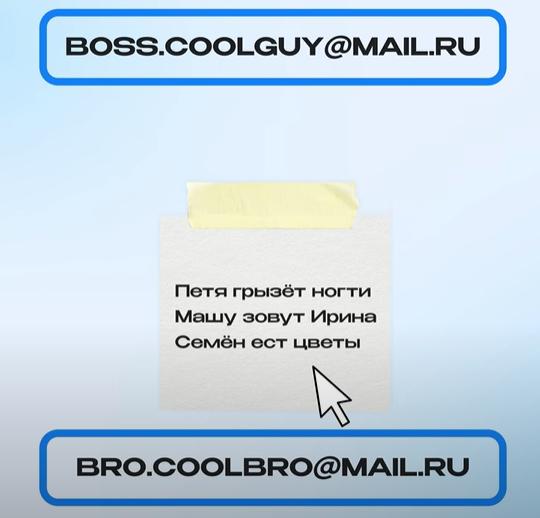

Множество различных систем безопасности, антивирусов, фаерволов - это все конечно хорошо, и вот тебе уже кажется, что твоя сеть защищена даже от вторжения имперской армии из всем известной кинофраншизы и ничто не может подорвать твой авторитет крутого безопасника, как, вдруг, в компании заводится крот, который сливает конфиденциальные документы. Или же это может быть невнимательный новичок, перепутавший адрес электронной почты и случайно отправивший личные данные сотрудников своему бро.

Для избежания подобных случаев умные дяди давно придумали такую вещь как DLP (Data Leak Lrevention)- это технология предотвращения утечек конфиденциальной информации компании во внешний мир. Принцип работы DLP системы основан на контроле всех информационных каналов, через которые данные могут утечь. DLP контролит в первую очередь электронную почту, мессенджеры, FTP сервера и так далее. Помимо каналов связи, DLP умеет контролировать флешки, принтеры, CD диски и даже Bluetooth. Когда система находит в этом потоке информации что-то, что не должно в нем быть, она блокирует передачу информации.

Основной недостаток DLP систем - это трудность ее внедрения, довольно не просто в крупной компании с большим и разнообразным количеством информации настроить триггеры системы правильно, дабы избежать ложных срабатываний, но при этом не упустить утечку коммерческой тайны.

Мы обеспечили безопасность нашей сети от угроз извне, от утечки данных наружу, чего же еще не хватает для полного счастья? Ты думаешь о том же о чем и я? Правильно - о контроле доступа! И тут нам на помощь приходят NAC системы. Network Access Control - это целый комплекс технических мер и средств, направленный контроль доступа в сеть. Системы NAC позволяют обеспечить централизованное управление и администрирование политик доступа сотрудников в информационную среду организации. Система будет анализировать каждый пытающийся подключиться к сети хост и вычислять для него определенный рейтинг безопасности. Отслеживаться могут самые разные показатели: версия операционной системы, наличие установленных обновлений, наличие антивирусных программ с актуальными базами и многое другое.

Для клиентского устройства рассчитываются индикаторы риска, а затем к нему применяются необходимые политики безопасности.

Так, о средствах защиты мы рассказали, теперь стоит сказать о популярных протоколах и технологиях защиты.

И в первую очередь - о виртуальных частных сетях - Virtual Private Networks они же VPN. Если ты работаешь на удаленке, то точно знаешь что это такое еще с ковидных времен, когда всем офисным работягам пришлось установить себе VPN клиенты чтобы подключаться к ресурсам компании.

По сути, это оверлейные сети - то есть логические сети, которые создаются поверх других, таких как физические.

У VPN есть 2 сценария использования.

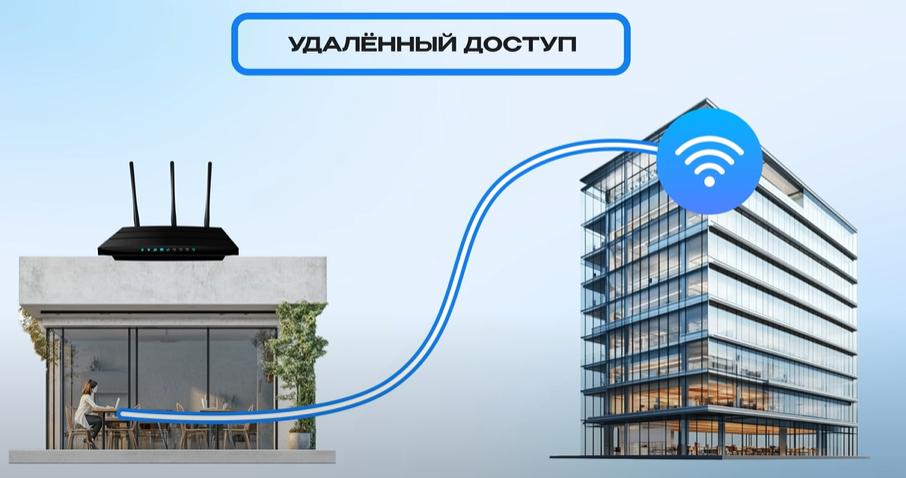

Первый вариант – удаленный доступ. Он нужен преимущественно для удаленной работы сотрудников в корпоративной сети компании. Просто так из интернета подключаться небезопасно, поэтому компания для тебя делает специальный безопасный туннель, чтобы ты мог работать из кафешки, но у тебя был доступ ко всей сети, как будто ты подключен к офисному вайфаю. Это так называемые Client-to-Site или Remote-to-Site VPN.

Второй вариант – это транспортные туннели для соединения удаленных филиалов компании между собой, чтобы физически разделенные офисы логически выглядели как один. Это называется Site-to-Site VPN

И самым популярным и массовым решением тут до сих пор является IPSec. IP Security — это набор протоколов, в состав которого входит множество вариантов использования. Он может осуществлять подтверждение подлинности, то есть аутентификацию, проверку целостности и шифрование IP-пакетов. IPsec [айписек] также включает в себя протоколы для защищённого обмена ключами в интернете. В общем весь джентльменский набор охранника нашей информации в интернете.

Следует учесть, что сам по себе IPSec нельзя назвать протоколом, по сути это набор протоколов: ESP, AH, IKE. ESP (Encapsulating Security Payload) – обеспечивает шифрование данных, AH ( Authentication Header) – аутентификацию данных, а IKE (Internet Key Exchange) занимается обменом открытыми ключами и первичной настройкой соединения. Каждый из этих протоколов выполняет определенную функцию, а все вместе они защищают соединение между пользователями.

Теперь давай представим ситуацию, когда ты вместе с коллегами управляешь огромным количеством разных железяк - маршрутизаторы, коммутаторы, точки доступа. Понятное дело, что записывать пароли от них в блокнот - лютый зашквар, но как быть? Как же хорошо, что есть протокол удаленной аутентификации RADIUS (Remote Authentication Dial-In User Service).

Принцип действия его достаточно прост: на маршрутизаторе или коммутаторе указывается IP адрес сервера авторизации RADIUS и порт, по которому наше сетевое устройство будет обращаться к серверу. Само обращение происходит тогда, когда кто-то пытается авторизоваться на маршрутизаторе, то есть пользователь вводит связку логин-пароль, а сетевое устройство отправляет запрос на RADIUS сервер с этой связкой. Если сервер считает, что введенные пользователем логин-пароль верны, то отправляет ответ на маршрутизатор типа все ОК, пусть заходит. Безопасно? Безопасно!

Ты, можешь заметить, что всё это время, мы говорили о защите на достаточно высоких уровнях модели OSI, начиная с третьего. А что же на более низких?

Межсетевые экраны нового поколения, IDS/IPS системы и прочий современный и технологичный инструментарий - это все, конечно, хорошо. Но, что делать, если злоумышленник уже внутри, прям вот в нашей серверной, потирает свои подлые рученки и собирается прослушать трафик между хостами локальной вычислительной сети?

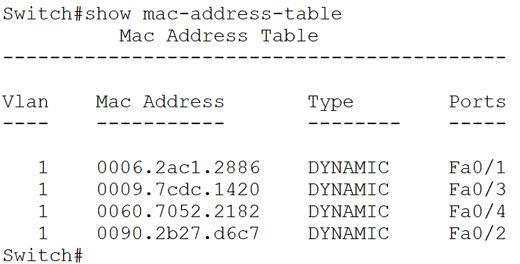

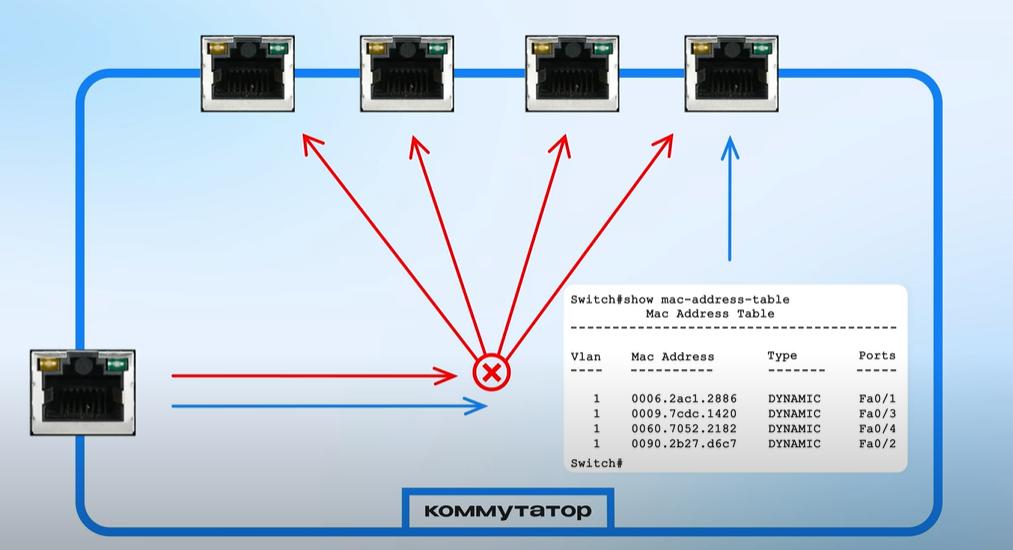

Думаю ты уже догадался, что речь идет об атаке MAC-flooding. Если нет, то давай поясню. Негодяй, решивший завладеть копией трафика, и получивший доступ к коммутатору, подключает обычный ноутбук в свободный порт свитча и наводняет локальную сеть MAC-адресами. Для чего он это делает, спросишь ты?

У коммутатора есть такая штука как CAM-таблица, которая связывает и хранит в памяти MAC-адреса, подключенные к сетевым интерфейсам коммутатора.

То есть свитч принимает решение о том куда переслать очередной кадр, ссылаясь именно на CAM таблицу. Так вот, эта таблица имеет ограниченный размер, и если его заполнить, то коммутатор начинает воспринимать все присылаемые на него MAC-адреса как неизвестные, не обращаясь к CAM-таблице. А что делает коммутатор с неизвестными MAC-адресами? Правильно, отправляет трафик на все порты, кроме того порта, откуда он этот трафик получил. Следовательно злоумышленник начинает получать копию трафика, а свитч начинает работать как концентратор.

Для предотвращения такой атаки большинство современных коммутаторов имеет встроенную функцию Port Security. С помощью нее администратор может строго указать каким MAC-адресам можно подключаться к сетевым интерфейсам коммутатора, или ограничить количество MAC-адресов, тем самым избежать затопления нашей драгоценной CAM таблицы.

И если на этом моменте ты уже не можешь терпеть и тебе захотелось все это попробовать самостоятельно, то мы как раз подготовили для тебя курс по сетевой безопасности. В курсе будем много базированной базы: про виды атак, про протоколы безопасности, про средства защиты, одна тема удивительнее другой. Узнаем как защитить нашу локальную сеть внутри и от внешних угроз из этих ваших Интернетов. Практика, конечно же! Например, сами устроим MAC-flooding, будем настраивать IPSec, RADIUS и DMVPN на маршрутизаторах Cisco в эмуляторе GNS3, а ещё ты узнаешь как отражать DDoS-атаки, анализировать трафик и ваще станешь самым крутым киберзащитником! Скорее записывайся на бесплатный урок, по окончанию которого ты получишь дополнительную скидку на полный курс. А помимо самого курса, ты в подарок еще получишь карьерный интенсив от ребят из эйч и курс по английскому для айтишников от школы Advance. Чтобы было удобно, можно оплатить курс по частям в рассрочку или долями, ну, а если ты вдруг поймешь что тебе не нравится защищать сети, а хочется их строить, или наоборот хочется защищать что-то другое, то ты сможешь бесплатно перевестись на другой курс.

Но конечно же это не все протоколы безопасности. Вот тебе прикол - подумай про любой протокол и добавь в конце или в начале букву “S”, что обычно означает secure и скорее всего - это будет протокол безопасноти.

Давай попробуем - вот например HTTP, добавляем S и получаем HTTPS. Хотя, если ты смотрел наш ролик про него, то знаешь что это секьюрное расширение HTTP. А протоколы, благодаря которым достигается эта секьюрность - SSL/TLS.

Помнишь наш пример про старенький FTP-сервачок? Давай сделаем его более секьюрным, пусть это будет SFTP - сервачок. Да, вот так просто - раньше мы передавали все свои данные в открытом виде, а теперь через SSH]. Что ещё за эсэсэйч? Это ещё один протокол безопасности, который обеспечивает защищенный удаленный доступ к нашим сервакам и сетевым железкам.

Как видишь, безопасность она везде, она совсем рядом. Так сказать безопасность на безопасности сидит и безопасностью погоняет.

А под конец вопрос, как ты думаешь, какой самый надежный способ защитить свою сеть? Ответ пиши в комментариях. И не забывай подписываться, cтавить лайки, носить шапочку из фольги и конечно же заходи в наш уютненький телеграм канал.

Получите бесплатные уроки на наших курсах

- 1С-разработчик с нуля

- MongoDB для разработчиков и DevOps

- Системный аналитик с нуля

- Redis для разработчиков и DevOps

- Фронтенд с нуля