PPTP (Point to Point Protocol), или, если дословно перевести, тунельный протокол типа точка-точка, является простым и быстрым решением по предоставлению удаленного доступа для пользователей. Данный протокол нативно поддерживается на операционных системах Windows XP, 7, 8, и так далее, что делает его идеальным решением для большинства офисных работников – он, к тому же, не требует установки никакого дополнительного ПО.

Настройка PPTP на маршрутизаторах Cisco

Главное, что нужно понимать: PPTP не обладает сильным шифрованием и прочими «фишками», которые предлагают IPSEC или SSL VPN решения. Несмотря на то, что MPPE (Microsoft Point-to-Point Encryption), поддерживаемый маршрутизаторами Cisco предоставляет довольно высокую степень защищенности, все равно не должен использоваться в сценариях, когда предоставляется доступ к ценной и/или конфиденциальной информации.

Как и в других решениях, предоставляющих удаленный доступ, удаленный пользователь может использовать PPTP для доступа к корпоративной сети и, по сути, он будет подключен прямо к внутренней подсети.

PPTP всегда настраивается между сервером (маршрутизатором Cisco) и клиентом (рабочей станцией Windows). PPTP поддерживается маршрутизаторами Cisco, а МСЭ ASA, в свою очередь, не поддерживают терминирование туннеля на самом фаерволле.

Процесс настройки клиента легко ищется в интернете, данная же статья описывает настройку маршрутизатора.

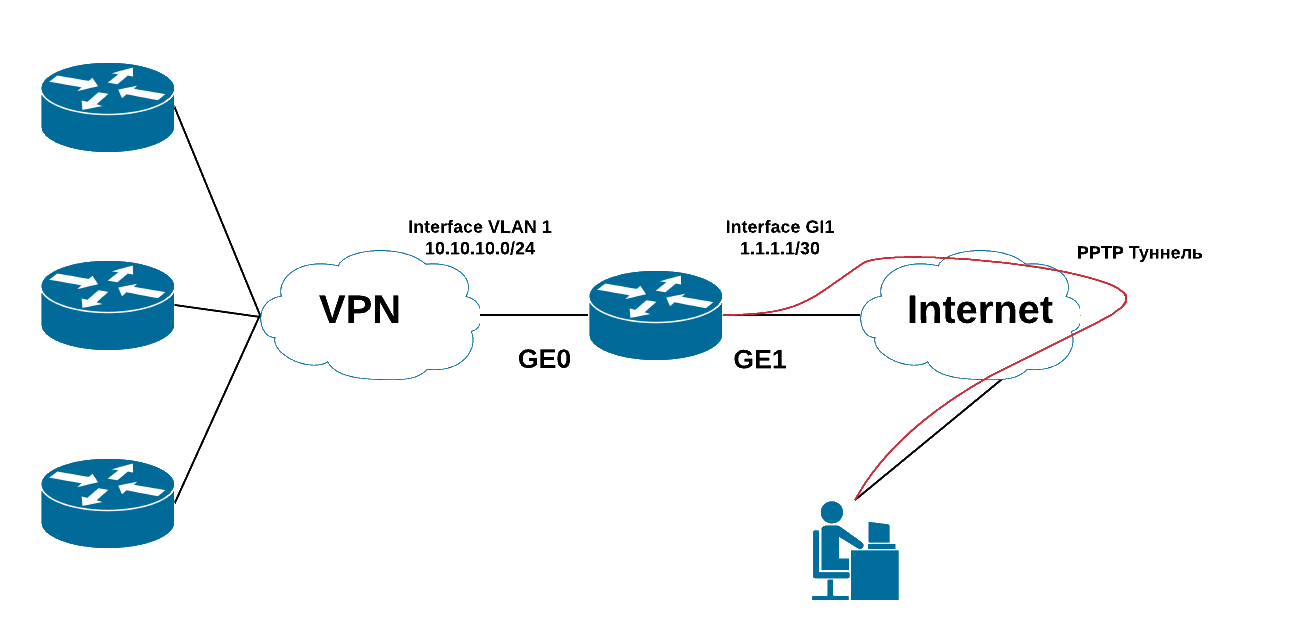

Сценарий и схема сети

В данной статье у нас предполагается следующий сценарий: к корпоративной сети принадлежит несколько филиалов, соединенных через VPN (к примеру, MPLS VPN, IPSEC VPN и так далее). Главный офис подключен к интернету и мы реализиуем простой и быстрый способ подключения удаленных пользователей к данной сети.

Допустим, интерфейс VLAN 1 (подсеть 10.10.10.0/24) маршрутизируется в основной сети. Если мы «подключим» удаленных пользователей через PPTP туннель к данному VLAN и назначим адрес из диапазона 10.10.10.0/24, то, логично, что у них появится доступ ко всем сетевым ресурсам.

В данном случае аутентификация будет реализована через локальные аккаунты на маршрутизаторе Cisco. Однако, в соответствии с рекомендациями по безопасности, мы рекомендуем использовать внешний RADIUS cервер. Оборудованием в нашем гипотетическом случае является 867VAE-K9 с образом c860vae-advsecurityk9-mz.152-4.M3.bin.

PPTP всегда настраивается между сервером (маршрутизатором Cisco) и клиентом (рабочей станцией Windows). PPTP поддерживается маршрутизаторами Cisco, а МСЭ ASA, в свою очередь, не поддерживают терминирование туннеля на самом фаерволле.

Настройка маршрутизатора

Ниже приведен пример конфига, с комментариями почти после каждой команды.

vpdn enable //Включаем VDPN (Virtual Private Dialup Network) vpdn source-ip 1.1.1.1 //адрес используемый для входящих подключений vpdn-group MerioNet //название группы accept-dialin //разрешает маршрутизатору принимать подключение protocol pptp //используемый протокол virtual-template 1 //интерфейс, используемый для доступа interface Virtual-Template1 //интерфейс используемый для клонирования !описание PPTP доступа ip unnumbered Vlan1 //использование адреса, настроенного для VLAN 1 ip virtual-reassembly in load-interval 30 peer default ip address pool PPTP-Pool //назначение сетевого адреса для клиентов в диапазоне, указанном в PPTP- no keepalive ppp encrypt mppe auto //Использование MPPE шифрования с автоматически указанной силой шифрования (40, 56 или 128 бит) ppp authentication ms-chap ms-chap-v2 //настройка разрешенных способов методов аутентификации ip local pool PPTP-Pool 10.10.10.90 10.10.10.100 //диапазон IP-адресов, которые могут получать клиенты username RemoteUserMerionet password merionet //создание локального пароля и логина для подключения.

Далее, обратите внимание на настройку интерфейсов (очевидные и всем известные команды):

interface GigabitEthernet1 description WAN Interface ip address 1.1.1.1 255.255.255.252 interface Vlan1 description LAN Network ip address 10.10.10.1 255.255.255.0

Далее, попробуйте подключить какой-нибудь клиент и проверьте работоспособность PPTP командами:

show users show vpdn

Получите бесплатные уроки на наших курсах

- 1С-разработчик с нуля

- Data Science с нуля

- полный курс по Git

- Python с нуля

- RabbitMQ для разработчиков и DevOps