Проксирование HTTP и FTP запросов от клиента осуществляется proxy-сервером по средствам сохранения копии (кэширования) запрашиваемых клиентом данных из Интернета на системе, которая расположена ближе к получателю и последующей передачи кэшированных данных получателю с более низкой задержкой. Это может быть страничка сайта, которая расположена на определённом URL'e, например - http://shareit.merionet.ru или же какой-нибудь файл, который лежит на FTP сервере.

Настройка web proxy на MikroTik

Введение

Роутеры MikroTik способны выполнять следующие функции в качестве web-proxy сервера:

- Стандартное проксирование HTTP. Когда пользователь сам указывает кто является для него proxy-сервером и настраивает браузер соответствующим образом;

- Прозрачное проксирование. Когда пользователь не знает, что его запросы перенаправляются через proxy-сервер;

- Настройка списка доступа по адресу источника, назначения, URL и методу передачи запросов (GET, POST др.);

- Список кэшируемых объектов. Определяет какие копии каких ресурсов сохранять, а какие нет;

- Прямой список доступа. Определяет какие ресурсы доступны без проксирования и для каких нужен proxy-сервер;

- Логирование событий и операций proxy-сервера

- Поддержка родительских proxy-серверов. В этом случае указывается дополнительный сервер и запрос направляется к нему, если первый сервер не имеет доступа к запрашиваемому объекту.

Proxy-сервер располагается между клиентом и конечным сервером с ресурсом, к которому клиент хочет получить доступ.

Web-proxy сервер случает запросы от клиентов и сохраняет ответы у себя в памяти. Если он получит запрос, содержащий тот же URL, то он может просто отправить имеющуюся копию. Если же копии нет, то он запрашивает её у конечного сервера. То же самое с файлами, если есть сохранённая копия файла, он отправит её клиенту, если нет - скачает с FTP сервера.

Есть несколько целей применения proxy-сервера:

- Ускорение получения доступа к ресурсам, которые физически находятся дальше от получателя (большая задержка при передаче пакетов);

- Использование в качестве HTTP Firewall'а. Блокирование доступа к нежелательным ресурсам;

- Фильтрование web-контента по заданным параметрам, например IP-адрес источника, IP-адрес назначения и порт, URL ресурса, метод HTTP запросов;

- Сканирование передаваемого из внутренней сети контента, например, для предотвращения утечек. При этом совсем не обязательно использовать функции кэширования на web-proxy.

Настройка стандартного web-proxy

В роутерах MikroTik, настрока web-proxy через терминал происходит через команду:

/ip proxy set

Ниже приведен список параметров доступных для настройки:

- enabled - активирует функционал web-proxy. (yes - включен, no - выключен);

- src-address - устанавливает IP-адрес proxy-сервера;

- port - задаёт порт, на котором будет работать proxy-сервер;

- parent-proxy - задаёт адрес родительского proxy-сервера;

- cache-drive - указывает куда складывать кэшируеемых данные.

- cache-administrator - email администратора, который будет показан на странице с ошибкой;

- max-cache-size - указывает максимальный объём для хранения кэшируемых данных на диске в килобайтах (в случае использования внешнего диска);

- max-ram-cache-size - указывает максимальный объём для хранения кэшируемых данных в RAM роутера в килобайтах;

- cache-only-on-disk - указывает создавать ли внутреннюю базу данных, описывающую кэшируемый на диске контент. Может сократить потребление памяти, но повлиять на скорость;

- maximal-client-connections - максимальное число подключений к proxy-серверу от клиентов. Подключения сверх указанного здесь количества будут отклоняться;

- maximal-server-connections - максимальное число подключений к серверам. Подключения от клиентов к другим серверам сверх указанного здесь количества будут находиться в режиме ожидания, пока некоторые текущие подключения не завершатся ;

- max-fresh-time - максимальный срок хранения кэшируемого контента;

Настроим стандартный proxy-сервер на адресе 192.168.11.1, для этого через терминал вводим команду:

ip proxy> set enabled=yes port=8080 src-address=192.168.11.1

Для настройки через Winbox открываем IP → Web Proxy ставим галочку напротив Enabled, указываем IP адрес и порт, на котором будет работать наш proxy-сервер, кстати, тут же настраивается родительский прокси в разделе Parent proxy.

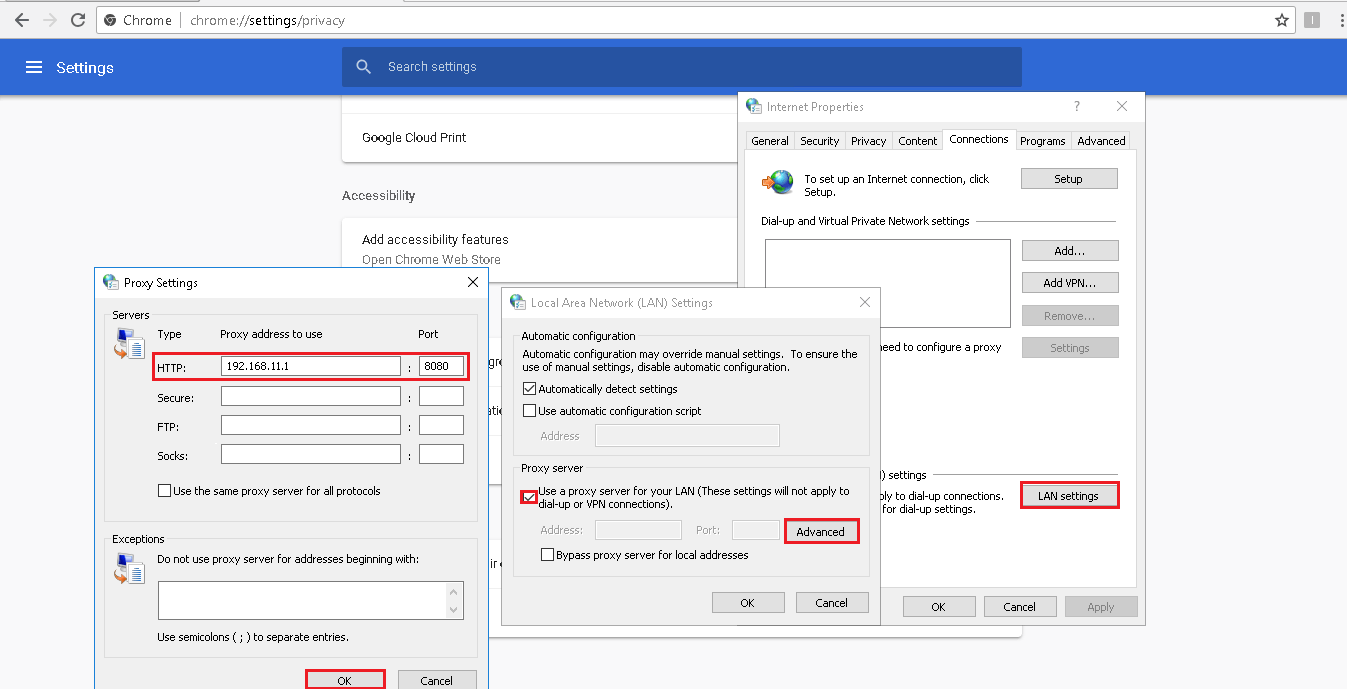

При настройке обычного функционала web-proxy, должна быть также выполнена настройка на стороне клиента (браузера) и указан сервер, который выступает в качестве proxy. Для настройки в Google Chrome нужно открыть Settings → Advanced → Confidentiality and Security, крутим в самый низ до пункта System и выбираем Proxy settings. В появившемся окне выбираем LAN settings → ставим галку напротив Use a proxy server for your LAN и заходим в Advanced. В появившемся окне вбиваем параметры нашего proxy-сервера в строку HTTP (в нашем случае 192.168.11.1 и порт 8080) и применяем настройки:

Настройка прозрачного проксирования

Прозрачное проксирование не требует дополнительных настроек на стороне клиентов. Более того, пользователи даже не будут подозревать, что их запросы направляются через proxy-сервер.

Чтобы настроить прозрачное проксирование, необходимо добавить NAT’ирующее правило в Firewall, которое будет определять какие HTTP запросы будут проходить через локальный proxy. Ниже показан пример того, как можно проксировать все запросы пользователей из сети 192.168.11.0/24

ip firewall nat> add chain=dstnat protocol=tcp src-address=192.168.11.0/24 dst-port=80 action=redirect to-ports=8080

Списки доступа или использование Firewall’а на основе proxy

Пожалуй, этот функционал понравится вам больше всего :)

Список доступа работает здесь также, как и в правилах Firewall – сначала читаются самые приоритетные правила, затем, вниз по списку - менее приоритетные. Критерием для применения правил может быть совпадение таких параметров как: адрес источника, порт источника, адрес назначения, порт назначения, запрашиваемый URL или HTTP метод (POST, GET и др.)

В случае совпадения критериев, заданных в правиле и параметров подключения, такое подключение может быть разрешено (allow) или запрещено (deny). Если параметры подключения не подпадают ни под один из критериев правил, то оно по умолчанию разрешается.

Понятно, что использование правил должно применяться вместе с настройками прозрачного проксирования, которые мы рассматривали выше. Итак, допустим мы настроили прозрачное проксирование для сети 192.168.11.0/24 и пустили все HTTP запросы из этой подсети через наш прокси сервер.

ip firewall nat> add chain=dstnat protocol=tcp src-address=192.168.11.0/24 dst-port=80 action=redirect to-ports=8080

Что если мы теперь хотим запретить пользователям в данной подсети сидеть во всеми любимом вконтактике? Очень просто – настроим список доступа. Для этого:

/ip proxy access add src-address=192.168.1.0/24 dst-host=www.vk.com action=deny

Мы также можем заблокировать web-сайты, которые содержат какое-либо ключевое слово или часть слова в названии, например:

/ip proxy access add src-address=192.168.1.0/24 dst-host=:er action=deny

И гуд-бай - Tinder.com, Twitter.com, Viber.com, ну вы поняли :)

Мы даже можем запретить скачивание определённых файлов:

/ip proxy access add src-address=192.168.1.0/24 add path=*.pdf action=deny add path=*.png action=deny add path=*.docx action=deny add path=*.mp3 action=deny add path=*.zip action=deny add path=*.rar action=deny

Стоит отдельно рассказать про маски (wildcard), которые позволяют настроить более тонкое соответствие проверяемых URL’лов и других названий.

В dst-host и dst-path можно указывать следующие маски - * - любое количество символов. Например - *ings.docx будет искать .docx файлы, названия которых оканчиваются на ins или же просто файл ings.docx, то есть сюда подходят такие названия файлов – paintings.docx, wings.docx – перед ings может стоять любое количество символов.

Если поставить маску ?, то поиск будет осуществляться по количеству символов. Например маска ??ings.docx найдёт файл wnings.docx, но не найдёт paintings.docx, потому что маска задана на 2 символа.

Также поддерживаются регулярные выражения, но если вы собираетесь их использовать, то перед этим обязательно нужно поставить двоеточие :.

Получите бесплатные уроки на наших курсах

- RabbitMQ для разработчиков и DevOps

- Data Science с нуля

- Системный аналитик с нуля

- 1С-разработчик с нуля

- Аналитик данных с нуля