Раньше, когда хабы еще находили применение в архитектуре сетей, анализировать трафик было очень просто. Достаточно было подключить компьютер со специальным ПО к одному из портов хаба и мы получали каждый пакет, передающийся по сети. Теперь, когда хабы не используются, а коммутаторы отправляют пакеты только на определенный порт, анализ трафика усложнился.

Самое интересное про SPAN/RSPAN

Однако, большинство вендоров уже давно решили эту проблему, разработав механизмы “зеркалирования” трафика. Примерами таких механизмов являются SPAN(Switch Port Analyzer) и RSPAN (Remote Switch Port Analyzer), которые используются в оборудовании Cisco Systems. Не стоит путать SPAN/RSPAN с STP (Spanning Tree Protocol) и RSTP (Rapid Spanning Tree Protocol). Несмотря на то, что оба эти протокола работают на канальном уровне модели TCP/IP, служат они совершенно разным целям.

Технологии “зеркалирования” трафика, к которым относятся SPAN и RSPAN, позволяют настроить коммутатор так, чтобы все пакеты, приходящие на один порт или группу портов коммутатора, дублировались на другом, с целью их дальнейшего анализа и мониторинга.

Нет времени объяснять!

Торопитесь? Нет времени читать матчасть? Прыгайте по ссылке ниже, тут настройка!

Теория

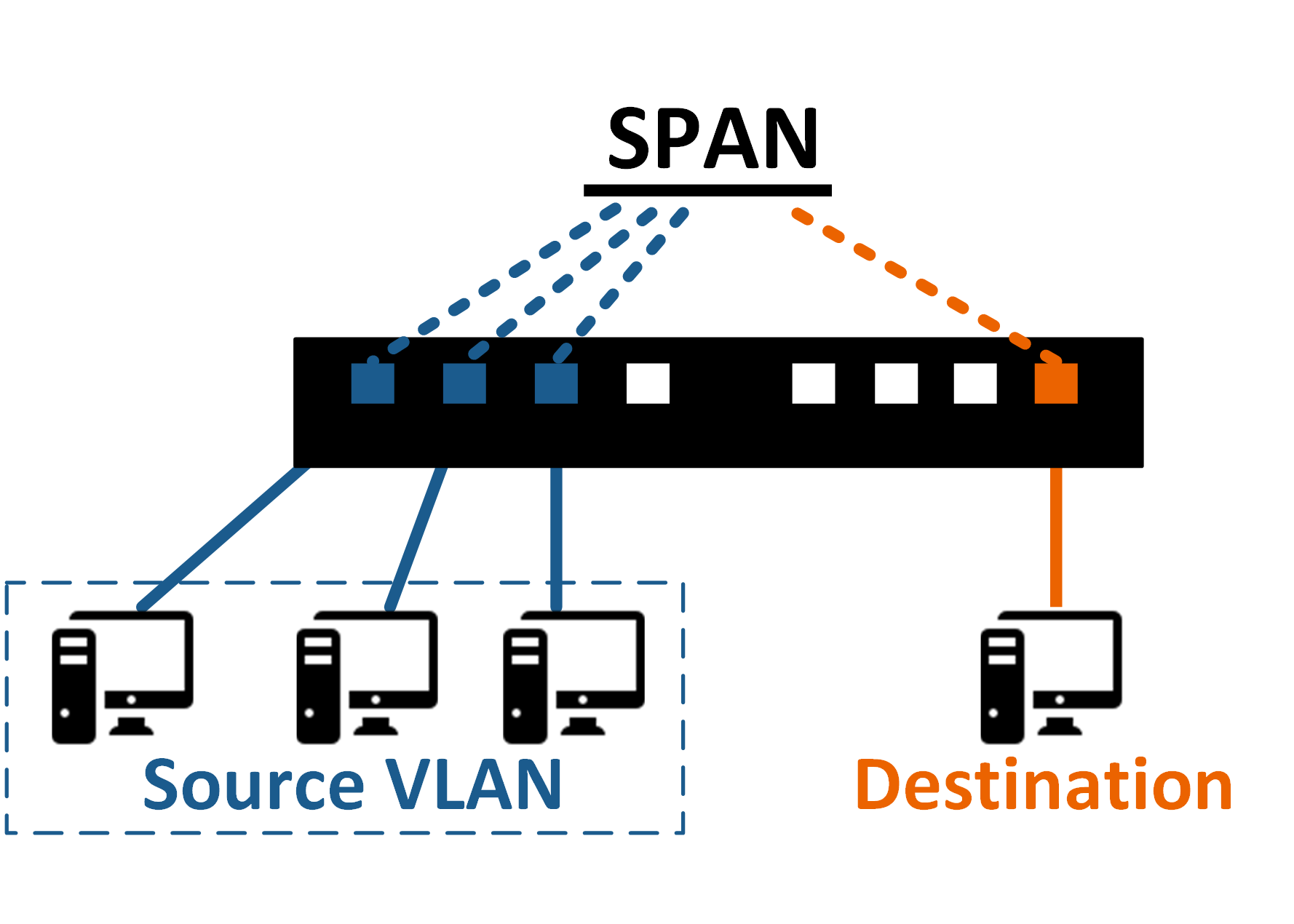

Как можно догадаться, функциональность SPAN’а ограничена пределами только одного устройства.

Для того, что бы SPAN заработал необходимо настроить следующее:

- Источник (Source). То есть откуда брать трафик для анализа.

- Получатель (Destination).

Здесь можно указать порт коммутатора, работающий в режиме access, trunk и etherchannel, группу портов, т.е VLAN или L3 порт.

Стоит отметить, что при указании в качестве источника определенного VLAN, будет дублироваться трафик со всех портов, которые в него входят. При добавлении или исключении порта из VLAN это сразу повлияет на SPAN.

Здесь указывается тот порт, куда будет “зеркалироваться” трафик.

Стоит отметить, что по умолчанию будет дублироваться весь трафик, который проходит через источник. Однако, можно сконфигурировать SPAN так, чтобы отслеживались только входящие или исходящие пакеты. Пример коммутатора с настроенным SPAN приведен ниже:

Как видно из рисунка, SPAN может отслеживать только трафик проходящий через коммутатор, на котором он настроен непосредственно.

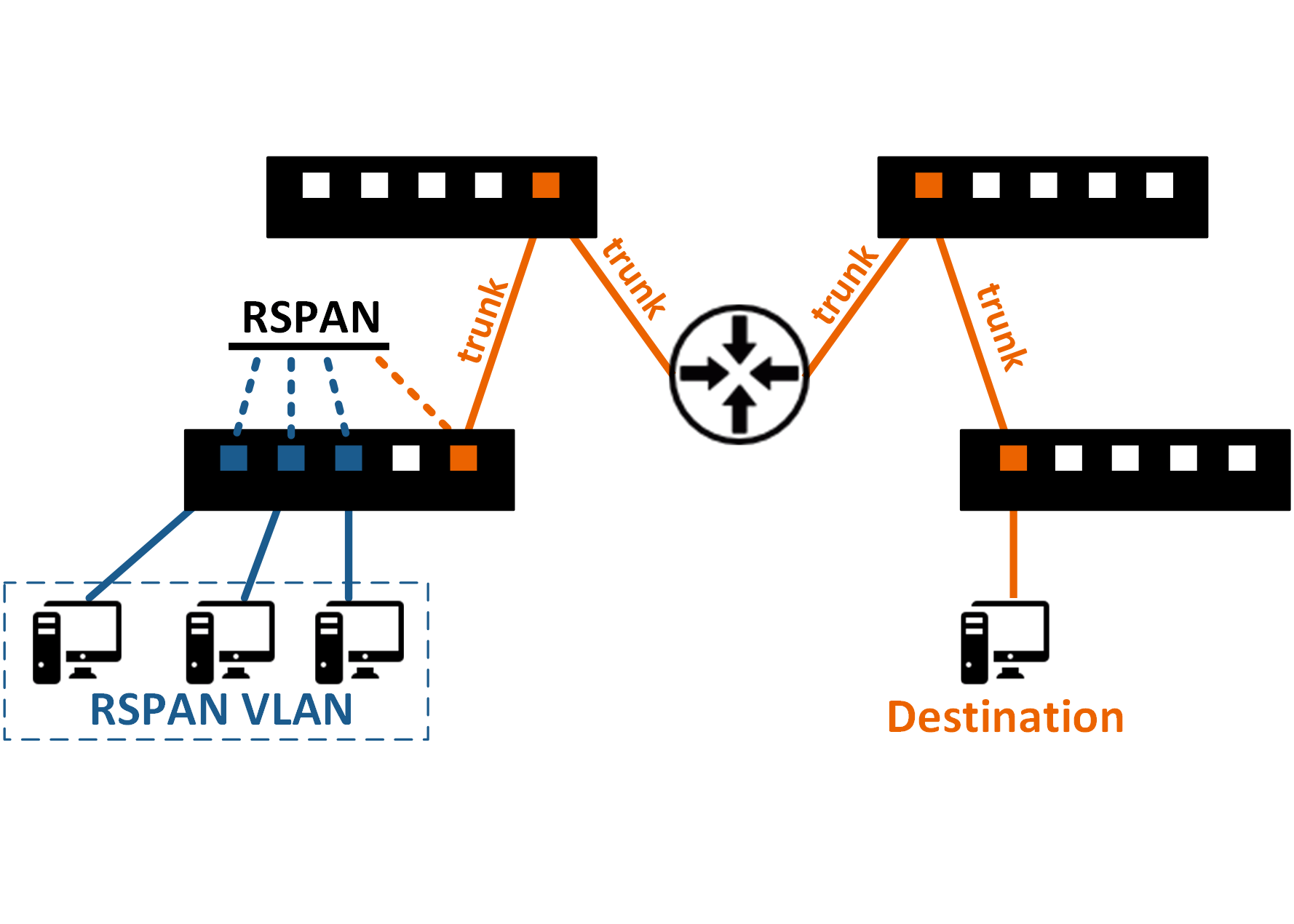

Remote SPAN (RSPAN) же позволяет производить мониторинг трафика на физически удаленных портах, через сеть коммутаторов.

Источником трафика при настройке RSPAN являются source порты, входящие в специальный RSPAN VLAN, который задается специально для каждой RSPAN – сессии. Фреймы, передающиеся в этой сессии затем, проходят процедуру тегирования по протоколу 802.1q для передачи через другие устройства, находящиеся в сети. Добравшись до коммутатора, содержащего destination порт для данной RSPAN - сессии, трафик просто зеркалируется на указанный destination порт.

Ниже приведен типовой пример сети с настроенным RSPAN:

При настройке SPAN/RSPAN должны соблюдаться следующие условия:

- На одном коммутаторе может быть максимально сконфигурировано 64 destination порта

- Source порт не может быть destination портом и наоборот

- Для каждой SPAN/RSPAN – сессии может быть только один порт destination

- При объявлении порта как destination, он может только принимать “зеркалированный” трафик, остальные функции канального уровня становятся для него недоступными

- При объявлении порта, работающего в режиме switchport trunk, как source порта, трафик всех VLAN’ов, проходящих через данный порт будет отслеживаться

- Если в качестве источника указан VLAN, то трафик из другого VLAN’а, настроенного на коммутаторе не попадет в SPAN

- По умолчанию на destination порт не отслеживается и не передается трафик следующих протоколов, работающих на канальном уровне: CDP (Cisco Discovery Protocol), STP (Spanning Tree Protocol), (VTP) VLAN Trunking Protocol, (DTP) Dynamic Trunk Protocol и (PAgP) Port Aggregation Protocol

Получите бесплатные уроки на наших курсах

- Аналитик данных с нуля

- RabbitMQ для разработчиков и DevOps

- Android-разработчик с нуля

- 1С-разработчик с нуля

- MongoDB для разработчиков и DevOps