Нет времени на приветствия, конфиги горят! Для создания стандартного листа контроля доступа на оборудовании Cisco, нужно зайти в глобальный режим конфигурации и набрать команду:

Стандартные листы контроля доступа (ACL)

Полный курс по сетевым технологиям

Полный курс по сетевым технологиям от Мерион Нетворкс - учим с нуля сетевых инженеров и DevOPS специалистов

Подробнее о курсе

Онлайн-курс по MikroTik

Научись работать со стремительно набирающим популярность MikroTik

Подробнее о курсе

Онлайн-курс по сетевым технологиям Huawei

Настрой сеть компании, используя оборудование Huawei в симуляторе eNSP

Подробнее о курсе

R1(config)# access-list ACL_NUMBER permit|deny IP_ADDRESS WILDCARD_MASK

Где:

- ACL_NUMBER - номер листа, стандартные листы именуются в промежутке 1-99 и 1300-1999;

- permit/deny - разрешаем или запрещаем;

- IP_ADDRESS/HOST - сетевой адрес;

- WILDCARD_MASK - обратная маска;

Не нужно напрягаться и считать wildcard (обратную) маску в голове. Воспользуйся нашим калькулятором подсетей:

Как только мы создали лист контроля доступа, его нужно применить к интерфейсу. Пуляем команду:

ip access-group ACL_NUMBER in|out interdace

Синтаксис команды описан ниже:

- ACL_NUMBER - номер листа контроля доступа;

- in|out - покидает трафик (out) или входит на интерфейс (in);

- interface - номер и тип интерфейса;

Пример настройки

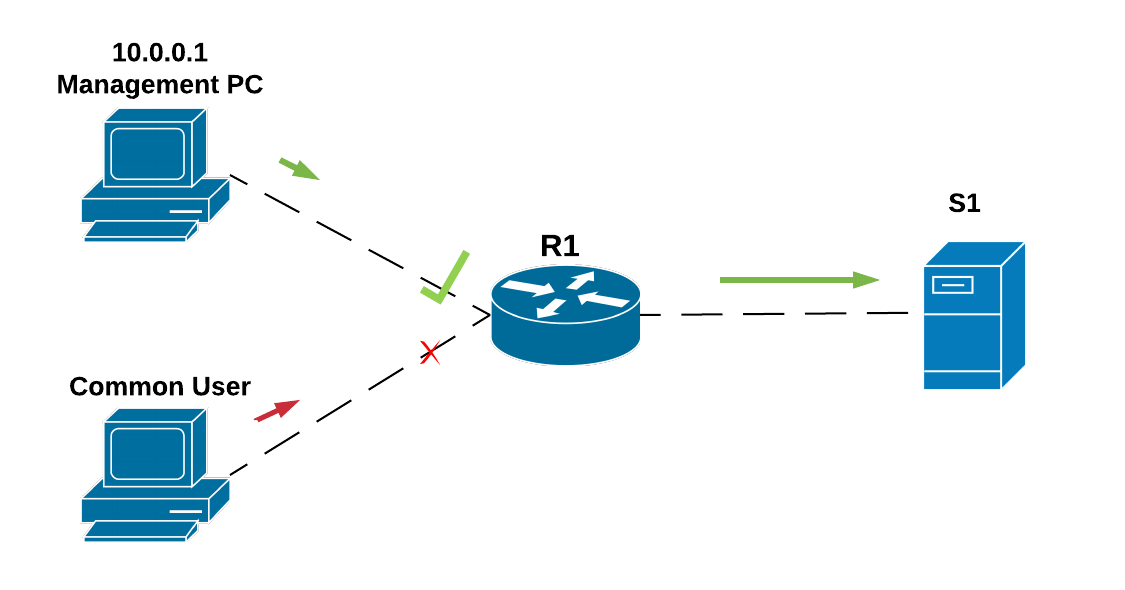

В топологии указанной ниже, нам нужно разрешить трафик из управляющей подсети на сервер S1.

Для начала, напишем ACL и разрешим трафик из подсети 10.0.0.0/24 к серверу S1. Сделаем это мы следующей командой:

access-list 1 permit 10.0.0.0 0.0.0.255

Данная команда разрешает весь трафик из подсети 10.0.0, также мы можем указать конкретный хост – тогда трафик будет разрешен только с него:

access-list 1 permit host 10.0.0.1

В конце каждого листа есть скрытая команда deny all – это означает, что трафик из других подсетей будет по умолчанию блокироваться. Если подобный эффект вам не нужен – можно создать лист:

access list 2 permit any any

Получите бесплатные уроки на наших курсах

- Data Science с нуля

- Redis для разработчиков и DevOps

- Фронтенд с нуля

- Системный аналитик с нуля

- Нейросети с нуля

узнай больше на курсе

Полный курс по сетевым технологиям

Полный курс по сетевым технологиям от Мерион Нетворкс - учим с нуля сетевых инженеров и DevOPS специалистов

Подробнее о курсе

Онлайн-курс по MikroTik

Научись работать со стремительно набирающим популярность MikroTik

Подробнее о курсе

Онлайн-курс по сетевым технологиям Huawei

Настрой сеть компании, используя оборудование Huawei в симуляторе eNSP

Подробнее о курсе

Онлайн-курс по сетевой безопасности

Изучи основы сетевой безопасности и прокачай скилл системного администратора и сетевого инженера

Подробнее о курсе

DevOps-инженер с нуля

Стань DevOps-инженером с нуля и научись использовать инструменты и методы DevOps

Подробнее о курсе

Онлайн-курс по кибербезопасности

Полный курс по кибербезопасности от Мерион Нетворкс - учим с нуля специалистов по информационной безопасности. Пора стать безопасником!

Подробнее о курсе

Еще по теме:

Комментарии