С тех пор, как различные организации и предприятия решили увеличить эффективность своих сотрудников за счет организации полноценных электронных рабочих мест, стали использоваться различные IT-решения для создания виртуальных локальных сетей. Private Virtual Local Area Network, или просто PVLAN, одно из них.

Интересное про Private VLAN

Идея PVLAN

По сути, идея PVLAN проста. Как можно понять по названию, это некая приватная часть локальной сети. Обмен информацией между Host-устройствами, подключение которых организовано через PVLAN, и остальными невозможен. Однако они не полностью изолированы. Внутри приватной сети может быть несколько хостов, и они смогут взаимодействовать, но на определенных условиях.

Конечно, для реализации таких задач можно воспользоваться средствами ACL (Access Control List), в рамках которых можно выбрать любое количество допусков для каждого пользователя относительно того или иного процесса. Но на практике это будет значить большое количество лишних манипуляций. Ведь всегда легче изначально заложить некую особенность в архитектуру сети, чем дополнять ее ситуационными "заплатками".

Как это работает?

Рассмотрим типы портов коммутатора, доступных при использовании PVLAN:

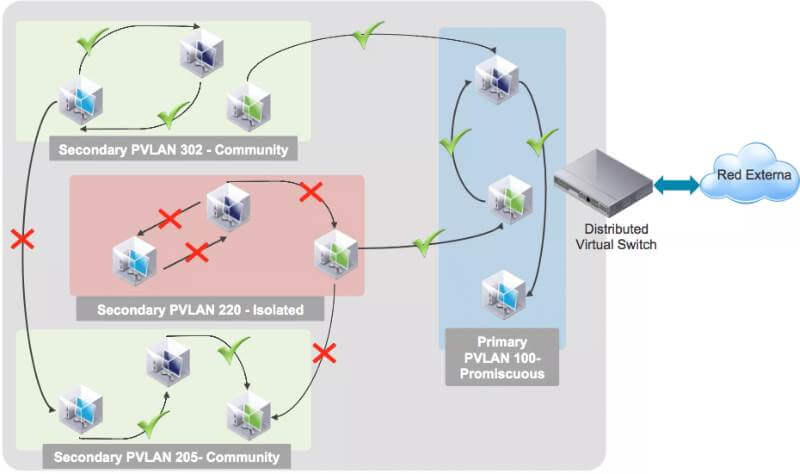

- "Promiscuous" - смешанный порт. Коммутатор, организованный таким образом, позволит устройству взаимодействовать с любыми другими внутри PVLAN.

- "Isolated" - изолированный порт. При использовании этого типа порт изолируется на 2 уровне (именно Layer 2 имеется в виду, когда мы упоминаем VLAN), от любых других коммутаторов, кроме настроенных с типом promiscuous. Таким образом, именно в рамках этого типа возможна реализация основной идеи PVLAN. Изолированные порты не могут обмениваться трафиком друг с другом, а изолированные и смешанные - могут.

- "Community" - порт группы. Отдельная группа портов, host-участники которой могут делить трафик друг с другом и смешанными портами, но не могут с изолированными портами и коммутаторами другой группы.

Чтобы реализовать приватную локальную сеть задействуются 2 VLAN:

- Основная (Primary) - эта сеть имеет принадлежность к смешанному порту. В свою очередь, этот порт подключается к устройствам стоящих в иерархии выше (например - маршрутизатор или сервер).

- Вторичная (Secondary) - VLAN, в которой производится настройка изолированных и групповых коммутаторов.

Несмотря на то, что в сети можно найти в основном англоязычные материалы по этой теме, освоить ее можно достаточно легко, несколько раз применив на практике. Отличный вариант - пробная настройка PVLAN на маршрутизаторах Nexus и Catalyst от Cisco (при выборе первого стоит убедиться, что его версия старше 3560).

Как эффективно использовать PVLAN?

На сегодняшний день решить проблему защиты данных в VLAN можно при помощи большого количества инструментов (яркий пример - разбивка трафика при помощи QinQ), однако, как и было указано выше, использование приватной подсети, как ничто другое говорит о логичности изначальной архитектуры сети и ее общей продуманности.

Основные задачи, которые можно без лишних хлопот реализовать посредством PVLAN:

- Обеспечение защищенного трафика для большого количества пользователей. Отличным примером является организация сети провайдеров, которые оказывают услуги частным лицам. Если VLAN изначально ориентирован на наличие приватного трафика и построен соответственно, то можно избежать потери огромного количества времени, которое обычно уходит на настройку изоляции пользователей вторичными средствами. Конечно, для реализации строгой изоляции понадобится довольно дорогостоящее оборудование, но это уже другой вопрос.

- Внесение корректировок в уже отлаженную систему обмена данными. Иногда в больших компаниях, с целью усиления контроля за информационной безопасностью принимаются решения по изоляции потоков трафика, которые не предусмотрены текущей архитектурой сети. Порой IT-специалисты вынуждены работать в настолько узких рамках, что не могут получить согласование на добавление новой отдельной сети. Именно для таких комплексных задач используется видоизменение некоторых частей общей VLAN в приватную. Главным плюсом таких мероприятий является безопасность для уже сложившейся инфраструктуры взаимодействия пользователей.

Получите бесплатные уроки на наших курсах

- Redis для разработчиков и DevOps

- Этичный хакинг

- DevOps с нуля

- Go-программист с нуля

- Нейросети с нуля