Когда администратор является единственным администратором АТС, то проблем с выяснением причин кто и что сломал не возникает, так как административный аккаунт один и им пользуется только один человек.

Создание пользователя в Avaya Communication Manager

А вот когда администраторов много, да ещё необходимо разграничивать права доступа в зависимости от выполняемых обязанностей, тогда как раз и встает вопрос о персональных аккаунтах для администраторов.

Для этого можно создавать как персональные профайлы (под единичные доступы), так и групповые (например, для сотрудников, выполняющих ограниченные функции – проверка состояния транков, создание абонентов, настройка Call Center и так далее).

Стоит заметить, что первые 19 профайлов являются системными и их менять или удалять не стоит. Для новых профайлов следует использовать номера с 20.

Выполнение в терминале или консоли GEDI

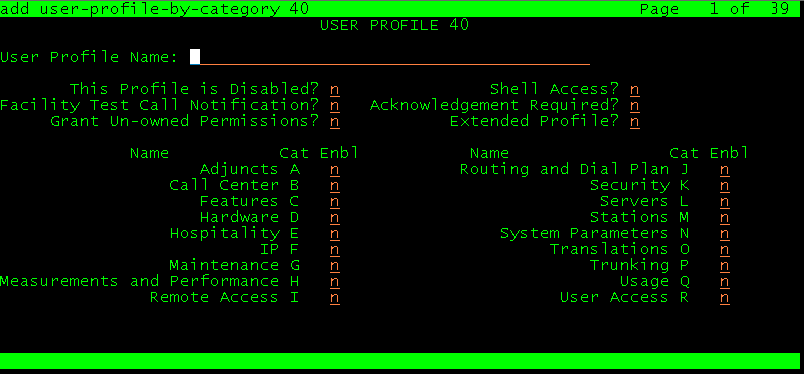

Для начала надо создать новый профайл командой:

add user-profile-by-category НОМЕР

или

add user-profile НОМЕР

В открывшемся окне выставляем параметры, которые нам необходимы.

- User Profile Name – имя профайла. Служит для идентификации уровня доступа (имя пользователя или имя группы пользователей, для которых и создается данный профайл).

- Shell Access? – разрешен ли данному профайлу доступ в командную строку системы

В терминале это выглядит так:

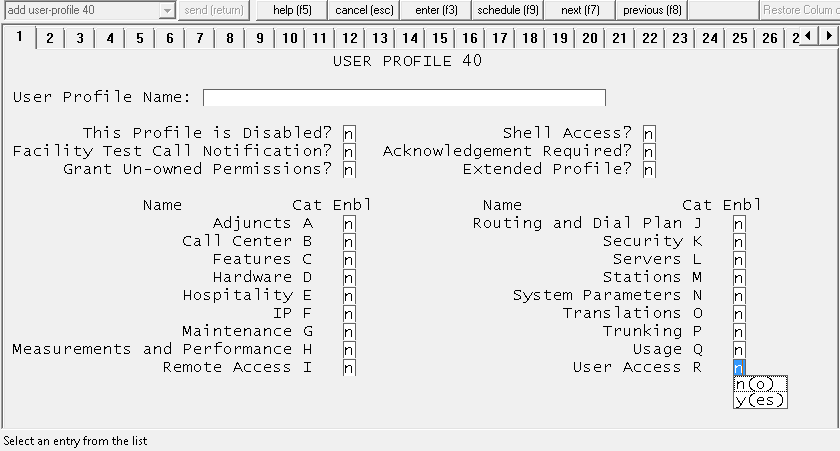

А в консоли GEDI это будет немного поудобнее, тем более, что выставление параметров можно выполнять при помощи мыши, при этом по нажатию правой кнопки показывается подсказка по значениям в конкретном поле:

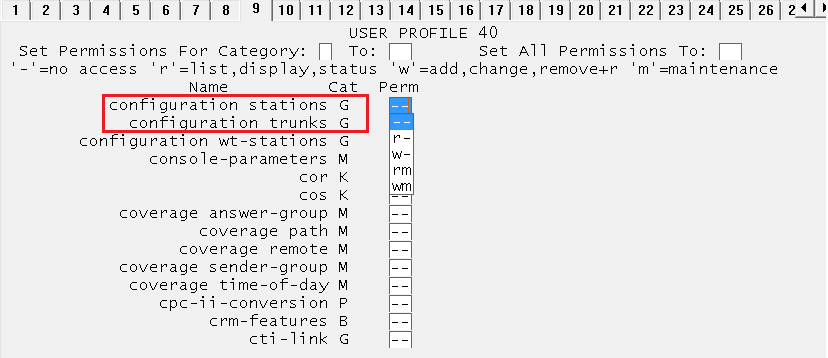

На первой странице выставляются общие (групповые для функций) права на доступ. Более детальные разрешения выставляются на последующих страницах. Однако без выставления прав на группу нельзя выставить права на функцию, входящую в эту группу. Например, нельзя разрешить настраивать абонентов или транки, не разрешив при этом группу Maintenance (G) на первой странице. Но можно разрешить доступ только к абонентам, но запретив доступ к транкам.

Чтобы не открывать все группы, можно найти необходимую функцию, посмотреть в какую группу (категорию) входит данная функция и на первой странице разрешить именно эту группу.

Разрешение r позволяет только просматривать без возможности создания или внесение изменений в настройки.

Разрешение w дополнительно позволяет ещё и создавать, изменять и удалять настройки.

Разрешение m позволяет выполнять дополнительные действия по обслуживанию (трассировки, включение/выключение абонентов или транков и так далее) Обычно создают профайл для полного доступа администраторов (с включением всех групп (категорий) и правами доступа wm) и профайлы с ограниченным доступом для других пользователей, выполняющих некоторое задачи (например, 1-линия для создания абонентов, служба мониторинга для просмотра статусов абонентов или транков и так далее).

После установки всей настроек сохраняем настройки путем нажатия F3 в терминале или Enter (F3) в консоли GEDI.

Выполняется в web-браузере

Подключаемся к Avaya Communication Manager по IP-адресу, заходим под учетной записью dadmin (если она у нас единственная) или под учетной записью «полного» администратора (если ранее был создан такой аккаунт).

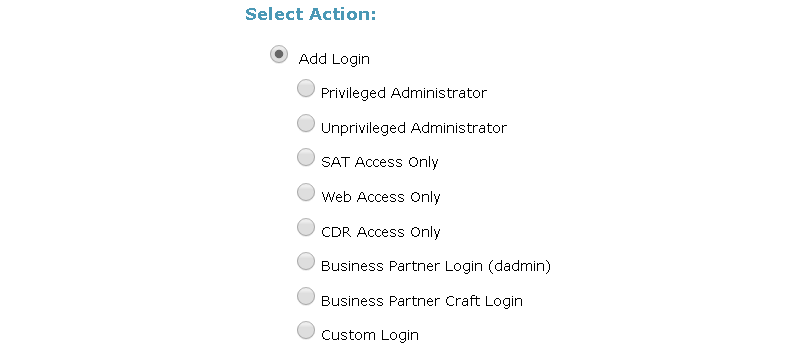

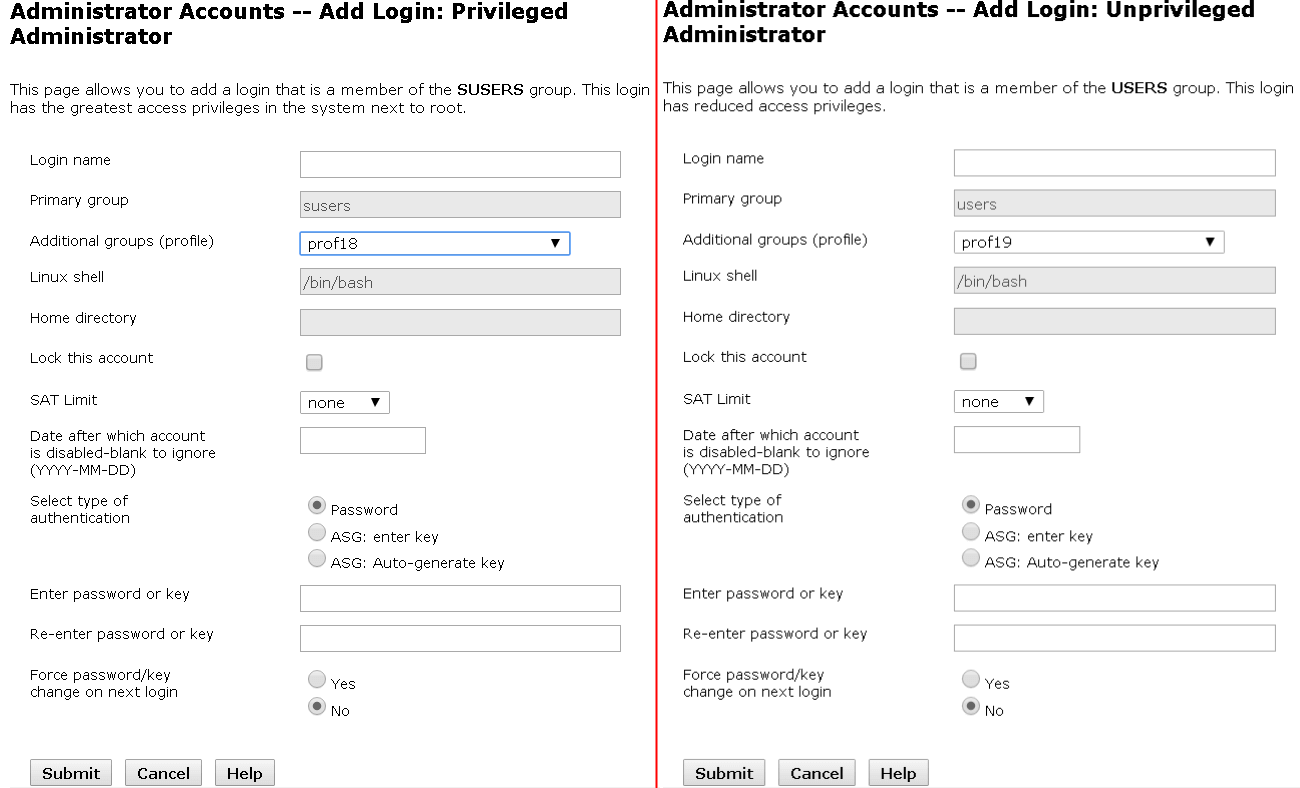

Далее Administration → Server (Maintenace) → Security → Administrator Accounts → Add Login и создаем уже сами аккаунты:

Сначала выбираем уровень доступа. В зависимости от выбранного уровня предоставляются разные права, не настраиваемые в профайле.

Вот пример предоставляемых прав для 2-х администраторов:

Для уровня «полного» администратора выбираем Privileged Administrator.

- Login name – создаваемый логин, по которому будет осуществляться авторизация.

- Additional groups (profile) – в выпадающем списке выбираем созданный ранее профайл.

- Enter password or key – вводим пароль для входа.

- Re-enter password or key – подтверждаем введенный ранее пароль. Как правило пользователь должен сам создавать и помнить свои пароли, поэтому Force password/key change on next login – отмечаем в Yes. Тогда при первом входе пользователю будет предложено для продолжения работы сменить пароль на новый.

Далее подтверждаем введенные данные Submit.

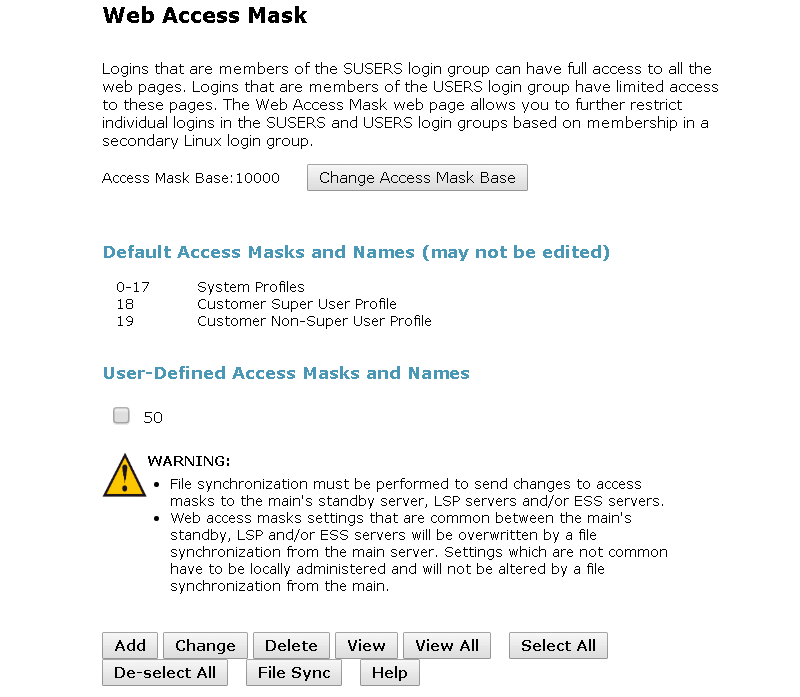

Для добавления доступа к Web-настройкам созданный ранее профайл надо добавить через Administration → Server (Maintenace) → Security → Web Access Mask.

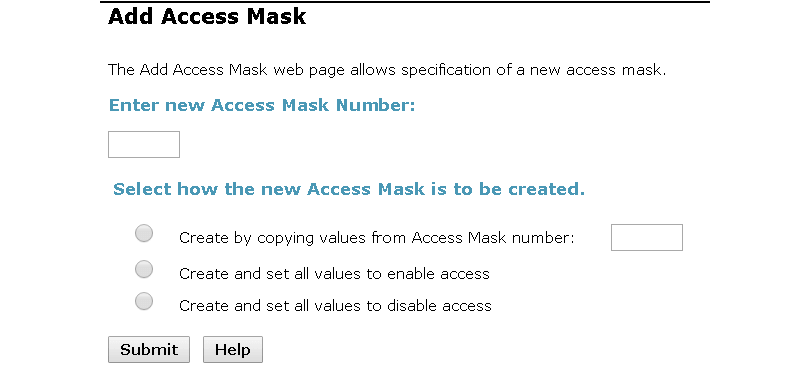

Нажимаем Add, потом вводим номер нашего созданного профайла и выбираем какую маску доступа будем применять или сразу будем применять все включено/выключено.

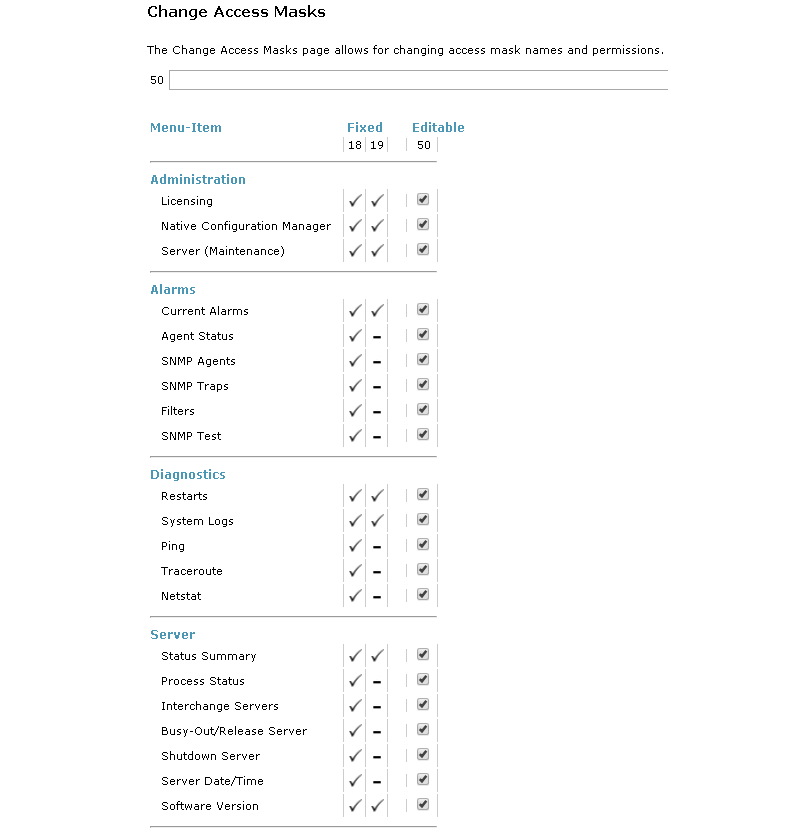

После сохранения убеждаемся, что вновь добавленная маска применилась, выбираем её, заходим в нее нажав Change и проверяем/добавляем/удаляем необходимые настройки.

Далее заходим под созданной учетной записью и проверяем уровень доступа по доступным командам. После проверки полного доступа рекомендуется сменить пароль для учетной записи dadmin и не выдавать этот логин никому.

Дальше в логах на СМ мы можем просмотреть историю входов, введенных команд и выполненных действий по каждому логину.

Получите бесплатные уроки на наших курсах

- RabbitMQ для разработчиков и DevOps

- Go-программист с нуля

- Data Science с нуля

- Системный аналитик с нуля

- DevOps с нуля