Неизменяемая резервная копия защищает данные, фиксируя их и не позволяя их менять. Этот тип резервного копирования предотвращает возможность удаления данных и позволяет восстановить их в любое время. В результате неизменяемые резервные копии защищают данные от случайного или преднамеренного удаления данных или атак программ-вымогателей.

Использование неизменяемых резервных копий в борьбе с программами-вымогателями

Что же такое неизменяемые резервные копии?

Данные – это критически важная часть любой организации. Именно по этой причине они являются основной целью кибератак.

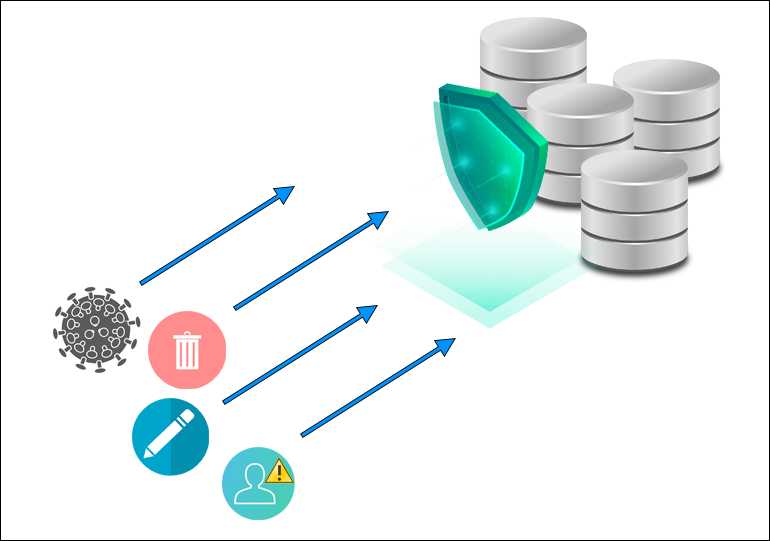

Программа-вымогатель – это тип вредоносного ПО, которое шифрует данные так, что их больше нельзя использовать. Шифрование может доходить до уровня загрузочной записи, чтобы загрузка была невозможна. Это также распространяется и на резервные копии данных.

Атака программы-вымогателя приводит к отключению важнейших бизнес-служб. Для того, чтобы получить доступ к вашим данным снова, вам придется заплатить выкуп.

Одним из способов минимизировать вред от атак программ-вымогателей является регулярное резервное копирование данных, что является последней линией защиты. Однако обычное копирование данных вовсе не означает, что они защищены от кибератак.

Усовершенствованные атаки программ-вымогателей могут быть теперь нацелены и на резервные копии. Злоумышленники могут изменить или удалить резервную копию и потребовать крупный выкуп. Чтобы предотвратить такую ситуацию, можно воспользоваться неизменяемой резервной копией.

Неизменяемость препятствует несанкционированному доступу к данным или их удалению. Наличие неизменяемой резервной копии гарантирует, что у вас всегда будет самая последняя верная копия ваших данных, безопасная и доступная для восстановления в любое время.

Неизменяемые резервные копии создаются путем копирования битов данных в облако сразу после их создания.

После того, как данные попадут в облако, пользователь может установить флаг неизменяемости (неизменяемости битов). Этот флаг блокирует данные, предотвращая случайное удаление данных, заражение вредоносным ПО или повреждение данных.

Пользователь может установить флаг на определенный период времени. То есть если вы установите флаг на семь дней, то не сможете удалить или изменить резервную копию в течение этого периода времени.

Вы можете хранить краткосрочные неизменяемые резервные копии локально или многоуровневые резервные копии данных в неизменяемом объектном хранилище удаленно. Таким образом, вы защищаете данные от непредвиденного вредоносного действия или случайного удаления.

Недостатки изменяемой инфраструктуры

Изменяемая инфраструктура – это инфраструктура информационного сервера, которую можно постоянно изменять и обновлять в обычном порядке.

Несмотря на то, что такая инфраструктура имеет свои преимущества, она также имеет и несколько недостатков в сравнении с неизменяемой инфраструктурой.

Недостатки изменяемой инфраструктуры следующие:

- Конфигурационный дрейф. Изменения конфигурации сервера не регистрируются систематически, трудно диагностировать или воспроизвести технические проблемы.

- Недискретное управление версиями. Отслеживание версий затруднено, поскольку изменения сервера не всегда документируются.

- Ошибки обновления. Обновления с большей долей вероятности завершатся сбоем из-за различных проблем с сетью (DNS в автономном режиме, плохое подключение, не отвечающие репозитории и т.д.)

- Медленная отладка. Проблемы с отслеживанием версий замедляют процесс отладки. Следовательно, пользователи могут столкнуться с несколькими версиями обновлений и большими рабочими нагрузками в случае обновлений с ошибками.

- Повышенный риск. Изменяемая инфраструктура увеличивает риск потери данных и атак программ-вымогателей, если сравнивать с неизменяемой инфраструктурой.

- Ручная настройка. Изменяемая инфраструктура требует ручной настройки сервера, что проводит к увеличению длительности процесса подготовки серверов.

Как реализовать стратегию неизменяемого резервного копирования?

Компании часто пытаются противостоять программам-вымогателям, вкладывая средства в надежную и устойчивую к отказам систему защиты. Однако лучше стоит подготовиться к наихудшему сценарию – сценарию, при котором системы защиты компании откажут.

Внедрение стратегии неизменяемого резервного копирования – лучший способ защитить ваши данные и быстро отреагировать на кибератаку без необходимости платить огромный выкуп.

Многие передовые методы резервного копирования и восстановления данных не защищены от атак программ-вымогателей.

Например, репликация данных в удаленный центр обработки данных не обеспечивает защиту от программ-вымогателей, поскольку непрерывное резервное копирование может перезаписывать исправные файлы зашифрованными версиями. Поэтому сложно точно определить начальную точку возникновения вируса.

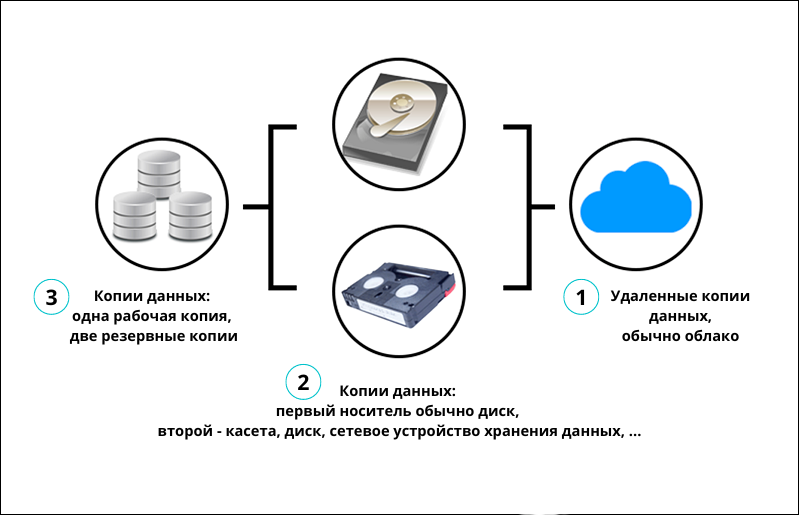

Правило резервного копирования 3-2-1 (3-2-1 backup rule) – это стратегия защиты данных, которая предполагает, как минимум, три копии данных. Две копии являются локальными, но находятся на разных носителях, а третья – удаленная (например, неизменяемая резервная копия с воздушным зазором в облаке).

Передовые методы для реализации неизменяемого резервного копирования:

Целостность данных

Лучший способ защитить резервную копию данных – хранить ее на платформе, которая не позволит вносить изменения. Некоторые фирмы-поставщики предлагают объектно-ориентированное хранилище, которое делает невозможным изменение данных или их шифрование при атаке программы-вымогателя.

Модель нулевого доверия

Такая модель включает строгую проверку личности для любого, кто получает доступ к вашим резервным копиям данных в частной сети. Такой целостный подход состоит из нескольких методов и технологий, которые обеспечивают повышенный уровень безопасности и надежность резервного копирования.

Один из таких методов – усиление безопасности с помощью многофакторной аутентификации.

Многоуровневая устойчивость к отказам

Хорошая стратегия защиты сочетает в себе неизменяемое резервное копирование данных с новейшими технологиями кибербезопасности и обучением сотрудников.

Платформы, включающие в себя функции предотвращения удаления лишних файлов или удаления с возможность восстановления, гарантируют наличие копии данных, даже если программа-вымогатель проникнет в систему.

Другой уровень защиты заключается в использовании формата WORM (write once read many - однократная запись и многократное считывание), который предлагают многие фирмы-поставщики.

Автоматическое реагирование

Атаки программ-вымогателей обычно происходят через несколько месяцев после того, как система была заражена. Злоумышленники специально выжидают столько времени, чтобы программа-вымогатель могла незаметно распространиться и найти все резервные копии данных. Затем, когда в офисе никого не остается, они заполучает ваши данные.

Внедрите систему автоматического реагирования в решение для резервного копирования, чтобы помещать зараженные системы в «карантин», даже если в этот момент в офисе никого нет.

«Чистое» восстановление

Убедитесь, то ваша резервная копия данных не содержит вредоносных программ, чтобы предотвратить повторное заражение. Сканируйте резервные копии на наличие вредоносных программ или индикаторов компрометации перед тем, как восстанавливать данные.

Храните неизменяемые резервные копии данных в формате WORM, чтобы защитить данные от шифрования и обеспечить быстрое восстановление данных.

Заключение

Теперь вы знаете, что такое неизменяемые резервные копии и как они могут защитить ваши данные от кибератак. Когда речь идет о программах-вымогателях, то лучшее нападение – это надежная защита.