В 21 веке работа в дистанционном формате достаточно актуальна. Это объясняется в первую очередь удобным форматом работы. Сокращается время прихода сотрудника на работу буквально до нескольких минут. В связи с пандемией COVID-19, данный вид работы приобрёл очень высокую популярность. Научная новизна будет заключаться в рассмотрении информационной безопасности при удалённой работе в условиях пандемии. В данной статье будут рассмотрены такие моменты как:

Информационная безопасность при удалённой работе

- безопасность при дистанционной работе;

- основные виды кибернетических угроз;

- базовые элементы защиты от вредоносных файлов;

- профилактические меры по безопасности в сети.

Перейдём непосредственно к рассмотрению вопросов.

При работе в сети интернет существуют определённые правила, которые дают возможность уберечь свой персональный компьютер от нежелательных последствий работы вредоносных файлов. Работа данного ПО может иметь разный характер, и соответственно разные цели. Начиная от шпионской деятельности с целью получения компрометирующих данных и заканчивая получение финансовой прибыли. Существует несколько общепринятых правил:

- для защиты личного персонального компьютера очень важно прибегать к регулярному обновлению программного обеспечения, применять надежные антивирусные программы и иной защитный софт;

- никогда не предоставлять конфиденциальные данные, к примеру, номер счета или пароль в ответе на сообщение по электронной почте или в социальных сетях;

- перед вводом конфиденциальных данных в веб-форме или на веб-странице, необходимо заострить внимание на присутствие определённых моментов таких, как адрес веб-страницы, начинающийся с префикса "https" и значка в форме закрытого замка около адресной строки. Данный значок обозначает безопасное соединение;

- прежде чем просматривать входящие письма на электронной почте, необходимо проверить адрес отправителя. Письма вызывающие подозрения, необходимо помещать в спам, в особенности если в содержании такого письмах присутствуют некие прикрепленные файлы.

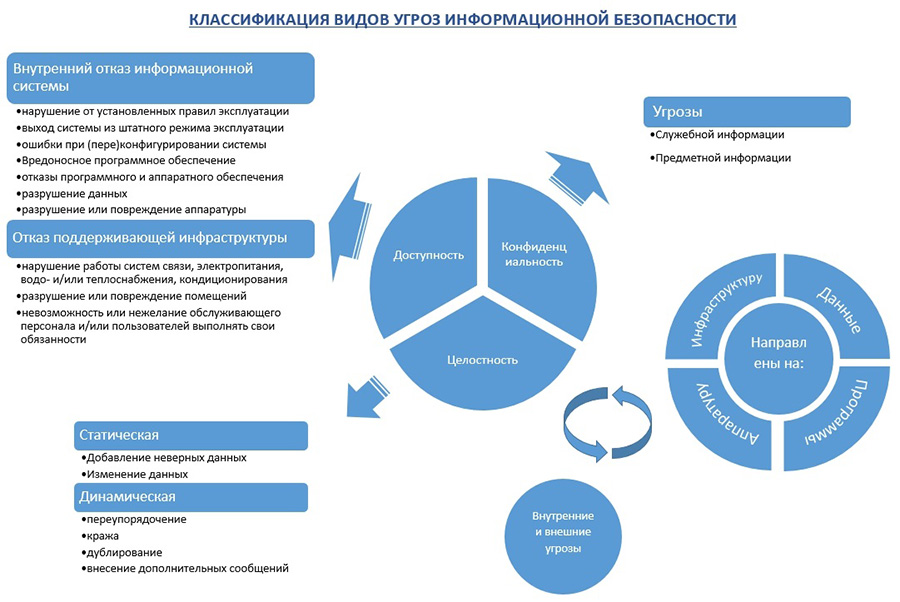

Рассмотрим классификацию видов угроз по разнообразным критериям:

- Прямая угроза непосредственно информационной безопасности:

- доступность;

- целостность;

- конфиденциальность.

- Компоненты, на которые будет нацелена угроза:

- данные;

- программы(софт).

- По способу реализации:

- случайные или сознательные.

- По расположению источника угрозы делятся на:

- внутренние;

- внешние.

Понятие "угроза" в разнообразных ситуациях как правило интерпретируется различно. И неотложные и важные меры безопасности тоже будут отличаться. Например, для какой-либо общественной структуры угрозы нарушения конфиденциальности данных может априори не существовать - вся информация являются открытыми для доступа, но априори в большей части случаев неутвержденный доступ будет явлением которое представляет ощутимую опасность.

Если рассматривать виды кибернетических угроз, то их можно классифицировать следующим образом (рис.1):

- нарушение (случайное или умышленное) от установленных правил эксплуатации;

- выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

- ошибки при (пере)конфигурировании системы;

- вредоносное программное обеспечение;

- отказы программного и аппаратного обеспечения;

- разрушение данных;

- разрушение или повреждение аппаратуры.

Рассматривая безопасность своего персонального ПК необходимо использовать базовые элементы защиты от вредоносных файлов. В первую очередь это антивирусное программное обеспечение. Выделяют 3 ключевых принципа поведения антивирусного программного обеспечения по отношению к вредоносным программам:

- диагностика;

- профилактика;

- лечение.

В первом случае софт проверяет все места на HDD, ОЗУ и съемных носителях. Приоритетными являются те участки, которые чаще всего подвержены негативному влиянию вредоносного ПО (загрузочные сектора, исполняемые библиотеки, драйверы и т.д.). Если антивирусная программа обнаруживает какую-либо негативную активность он автоматически оповещает пользователя.

Что касается лечения инфицированных файлов, то оно может быть двух типов:

- попытка вылечить файл;

- помещение в карантин;

- удаление.

При попытке лечения файла антивирусное программное обеспечение будет совершать попытки восстановить работоспособность одного или нескольких файлов при помощи изменения кода файла. Либо забивает его нулями, ставя на месте всех точек входа команду возврата управления программе, либо находит неиспорченную копию файла и возвращает ее на место (есть вирусы, которые заменяют собой исполняемые файлы, а сами файлы прячут где-то в папках Windows). Если вирус дописывает себя в конец файла - обрезаtт его, а на месте начала вируса - ставят команду RET (возврат управления). Если ничего не получится зараженные объекты удалятся с ПК навсегда. Целостность системы при этом может пострадать и ее придется восстанавливать.

На карантин файлы помещаются в том случае, если они ценны для вас, или содержат важные данные. В дальнейшем вы можете попытаться вылечить объект самостоятельно, или с помощью специалиста.

На сегодняшний день различают 3 ключевых способа поиска различных червей и всего прочего мракобесия, которое портит ОС:

- сигнатурный метод;

- эвристический метод;

- брандмауэр (фаервол).

Первые два метода построены на анализе файлов системы. А фаерволы защищают сеть, то есть локальные и глобальные подключения. Этот модуль как правило автономен и реализуется в виде отдельной программы, либо уже интегрирован в операционную систему (брандмауэр Windows тому пример). Программное обеспечение подвергает контролю входящий и исходящий трафик, устанавливая ограничения возможности соединения с определенными ресурсами (белые и черные списки).

Из положительных сторон можно отметить возможность создания "свободного" интернета, работая исключительно со списком проверенных сайтов. Помимо этого, есть возможность установить на один из локальных шлюзов, создавая школьные или институтские сети узкой направленности. Существенным минусом является сложность настраиваемого софта.

Если брать во внимание профилактические меры, то они являются по факту достаточно простым и эффективным циклом. Помимо наличия антивирусного программного обеспечения, необходимо использовать его по назначению как минимум один раз в неделю. Это даст возможность выявить потенциальные или фактические угрозы вашему ПК. Необходимо использовать хорошее защитное программное обеспечение, которое не только сканирует на наличие вирусов, но и ищет различные типы вредоносных программ, включая, помимо прочего, вымогателей, и не дает им проникнуть в компьютер. В основном эти вредоносные коды внедряются в персональные компьютеры, посещая или загружая файлы с не известных веб-сайтов, скачки Drive-by, скомпрометированные веб-сайты, которые отображают вредоносную рекламу, также известную как спам.

На одном уровне с антивирусом необходимо системное использование хорошего брандмауэр. Хотя встроенный брандмауэр в Windows 10/8/7 хороший, всё же лучше употребление сторонних брандмауэров, которые, мнению широкого круга пользователей, во многих аспектах сильнее, чем традиционный брандмауэр Windows по умолчанию.

При использовании корпоративной компьютерной сети, необходимо убедиться, что на пользовательских компьютерах отсутствует поддержка Plug and Play. Иначе говоря, у работников должна отсутствовать возможность подключения сторонних флэш-накопителей или своих личных интернет-ключей к USB. ИТ-отделу фирмы необходимо внимательно отслеживать и анализировать весь сетевой трафик. Применение сильного анализатора сетевого трафика даёт возможность оперативно отслеживать странное поведение, которое может возникнуть на абсолютно любом терминале (личном компьютере сотрудника).

Для защиты от DDoS-атак веб-сайт в идеале необходимо базировать на различные серверы, а не просто располагать на каком-то конкретном сервере. Наилучшим способом защиты от такого вида атак это наличие "зеркала", применяя облачный сервис. Такой подход минимизирует шансы на успешную атаку DDoS - по крайней мере, на достаточно продолжительный временной отрезок. Использование хорошего брандмауэра, значительно снизит шансы успешной атаки на ваш персональный компьютер, а предпринимаемые определённые существенные этапы для защиты вашего сайта дадут возможность на оперативное реагирование попыток несанкционированного доступа к вашей корпоративной сети.