Доступ к вводному уроку

Доступ к вводному уроку

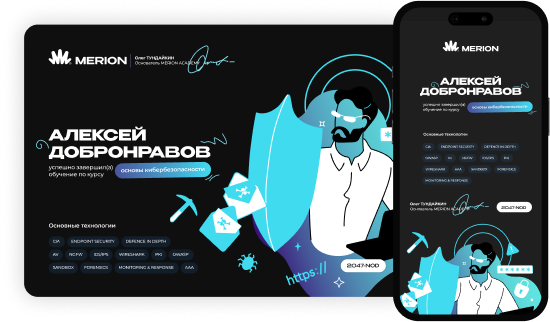

Пройди с любого устройства

Пройди с любого устройства

Оценишь нашу подачу материала

Оценишь нашу подачу материала

скидка на все способы оплаты до 5 июля

получи дополнительную доп. скидку за прохождение вводного урока

9 900 ₽

от825 ₽

Вопросы по оплате? Мы на связи!

Бесплатный звонок по России:

8 (800) 511 49-74

по будням с 10 до 19 по МСК

Проконсультируем, расскажем о себе и подумаем вместе, как принести пользу вашему бизнесу

Мы свяжемся с вами в ближайшее время

Пожалуйста, свяжитесь с нами в Telegram: @merion_academy_bot

или напишите на почту info@merionet.ru

Подробнее о нашей работе с юридическими лицами

Подробнее